Azure App サービスでPresto のIFTTT フローをトリガー

Azure Logic Apps は ノーコードでアプリを構築できるクラウドサービスです。CData API Server と連携することで、ノーコードアプリ開発用のPresto のデータへのクラウドベースのアクセスをノーコードで追加できます。本記事では、API Server 経由でAzure Logic Apps からPresto 連携を実現する方法を紹介します。

Presto データ連携について

CData を使用すれば、Trino および Presto SQL エンジンのライブデータへのアクセスと統合がこれまでになく簡単になります。お客様は CData の接続機能を以下の目的で利用しています:

- Trino v345 以降(旧 PrestoSQL)および Presto v0.242 以降(旧 PrestoDB)のデータにアクセスできます。

- Trino または Presto インスタンスの基盤となるすべてのデータに対して読み取り・書き込みアクセスができます。

- 最大スループットのための最適化されたクエリ生成。

Presto と Trino により、ユーザーは単一のエンドポイントを通じてさまざまな基盤データソースにアクセスできます。CData の接続と組み合わせることで、ユーザーはインスタンスへの純粋な SQL-92 アクセスを取得し、ビジネスデータをデータウェアハウスに統合したり、Power BI や Tableau などのお気に入りのツールからライブデータに直接簡単にアクセスしたりできます。

多くの場合、CData のライブ接続は、ツールで利用可能なネイティブのインポート機能を上回ります。あるお客様は、レポートに必要なデータセットのサイズが大きいため、Power BI を効果的に使用できませんでした。同社が CData Power BI Connector for Presto を導入したところ、DirectQuery 接続モードを使用してリアルタイムでレポートを生成できるようになりました。

はじめに

API Server の設定

以下のリンクからAPI Server の無償トライアルをスタートしたら、セキュアなPresto OData サービスを作成していきましょう。

Presto への接続

Azure Logic Apps からPresto のデータを操作するには、まずPresto への接続を作成・設定します。

- API Server にログインして、「Connections」をクリック、さらに「接続を追加」をクリックします。

- 「接続を追加」をクリックして、データソースがAPI Server に事前にインストールされている場合は、一覧から「Presto」を選択します。

- 事前にインストールされていない場合は、コネクタを追加していきます。コネクタ追加の手順は以下の記事にまとめてありますので、ご確認ください。

CData コネクタの追加方法はこちら >> - それでは、Presto への接続設定を行っていきましょう!

-

Presto への接続には、まずはServer およびPort を接続プロパティとして設定します。それ以外の追加項目は接続方式によって異なります。

TLS/SSL を有効化するには、UseSSL をTRUE に設定します。

LDAP で認証

LDAP で認証するには、次の接続プロパティを設定します:

- AuthScheme: LDAP に設定。

- User: LDAP で接続するユーザー名。

- Password: LDAP で接続するユーザーのパスワード。

Kerberos 認証

KERBEROS 認証を使う場合には、以下を設定します:

- AuthScheme: KERBEROS に設定。

- KerberosKDC: 接続するユーザーのKerberos Key Distribution Center (KDC) サービス。

- KerberosRealm: 接続するユーザーのKerberos Realm 。

- KerberosSPN: Kerberos Domain Controller のService Principal Name。

- KerberosKeytabFile: Kerberos principals とencrypted keys を含むKeytab file。

- User: Kerberos のユーザー。

- Password: Kerberos で認証するユーザーのパスワード。

- 接続情報の入力が完了したら、「保存およびテスト」をクリックします。

Presto への接続には、まずはServer およびPort を接続プロパティとして設定します。それ以外の追加項目は接続方式によって異なります。

TLS/SSL を有効化するには、UseSSL をTRUE に設定します。

LDAP で認証

LDAP で認証するには、次の接続プロパティを設定します:

- AuthScheme: LDAP に設定。

- User: LDAP で接続するユーザー名。

- Password: LDAP で接続するユーザーのパスワード。

Kerberos 認証

KERBEROS 認証を使う場合には、以下を設定します:

- AuthScheme: KERBEROS に設定。

- KerberosKDC: 接続するユーザーのKerberos Key Distribution Center (KDC) サービス。

- KerberosRealm: 接続するユーザーのKerberos Realm 。

- KerberosSPN: Kerberos Domain Controller のService Principal Name。

- KerberosKeytabFile: Kerberos principals とencrypted keys を含むKeytab file。

- User: Kerberos のユーザー。

- Password: Kerberos で認証するユーザーのパスワード。

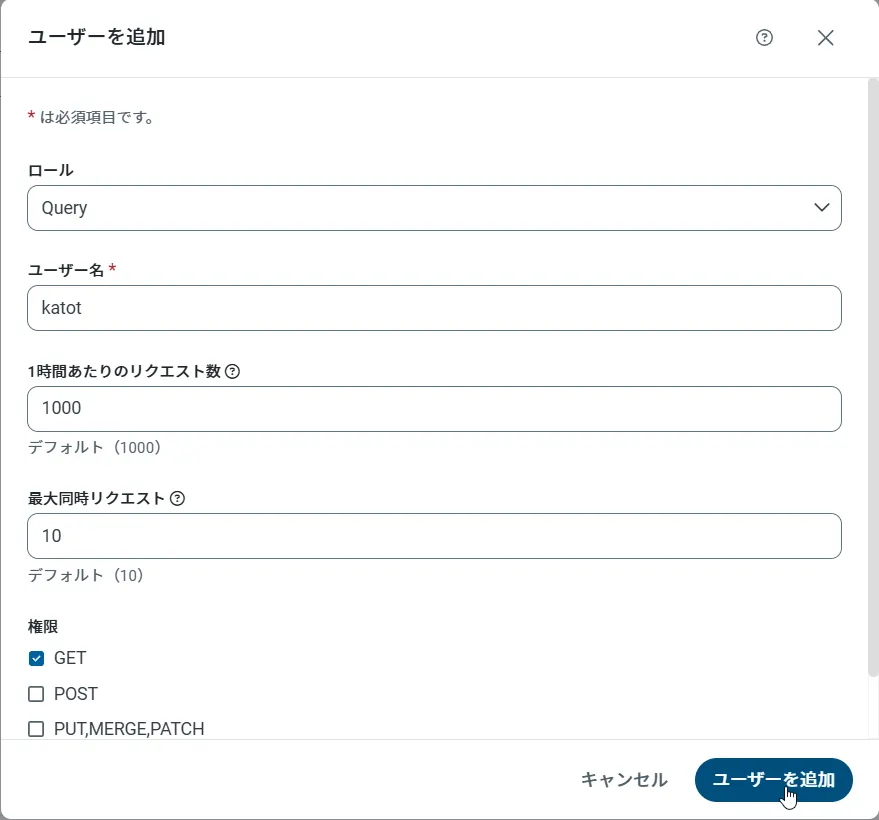

API Server のユーザー設定

次に、API Server 経由でPresto にアクセスするユーザーを作成します。「Users」ページでユーザーを追加・設定できます。やってみましょう。

- 「Users」ページで ユーザーを追加をクリックすると、「ユーザーを追加」ポップアップが開きます。

-

次に、「ロール」、「ユーザー名」、「権限」プロパティを設定し、「ユーザーを追加」をクリックします。

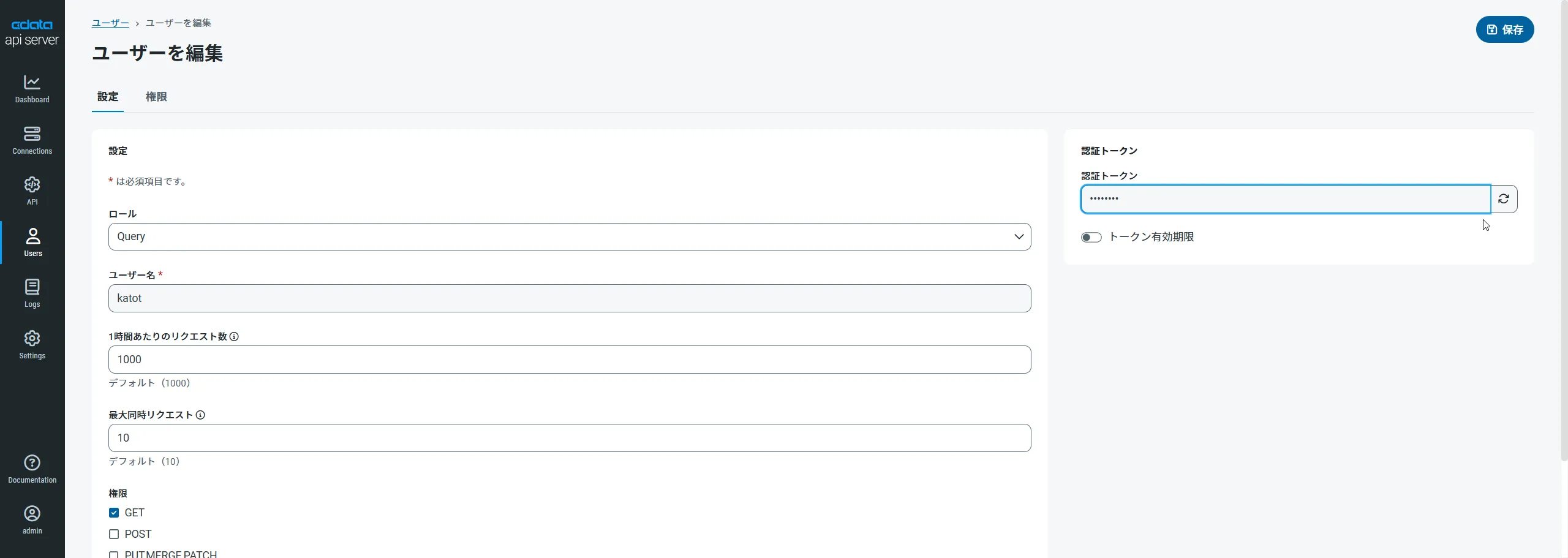

-

その後、ユーザーの認証トークンが生成されます。各ユーザーの認証トークンとその他の情報は「Users」ページで確認できます。

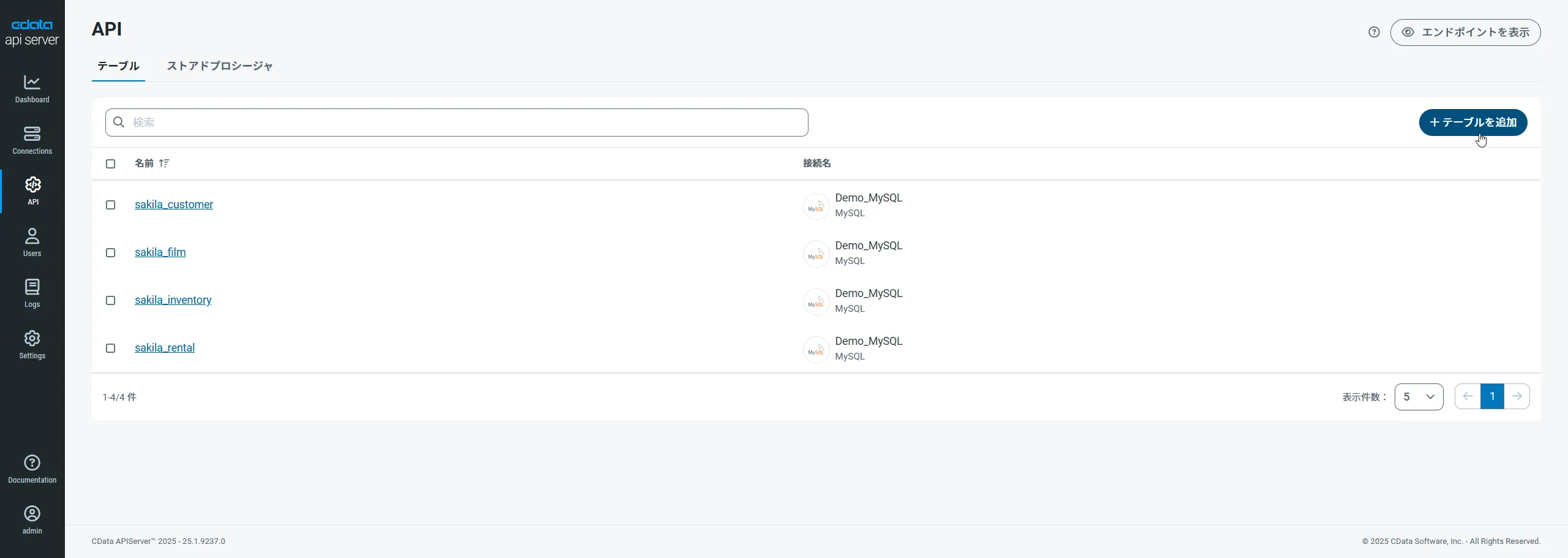

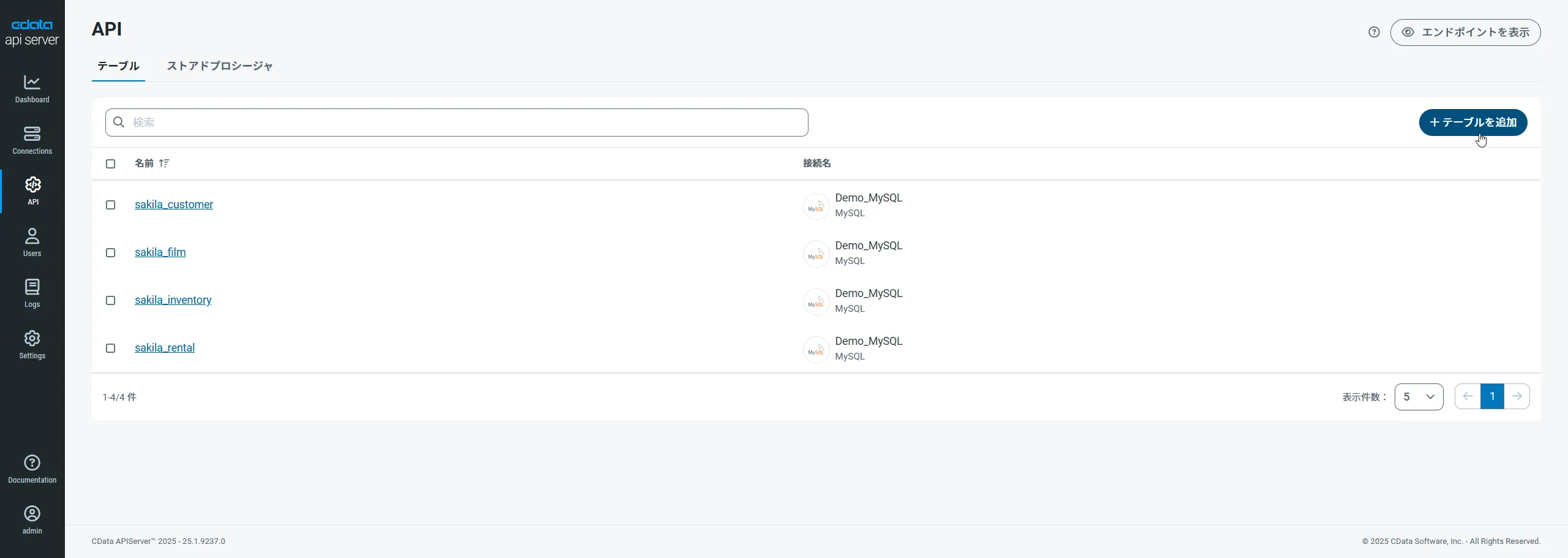

Presto 用のAPI エンドポイントの作成

ユーザーを作成したら、Presto のデータ用のAPI エンドポイントを作成していきます。

-

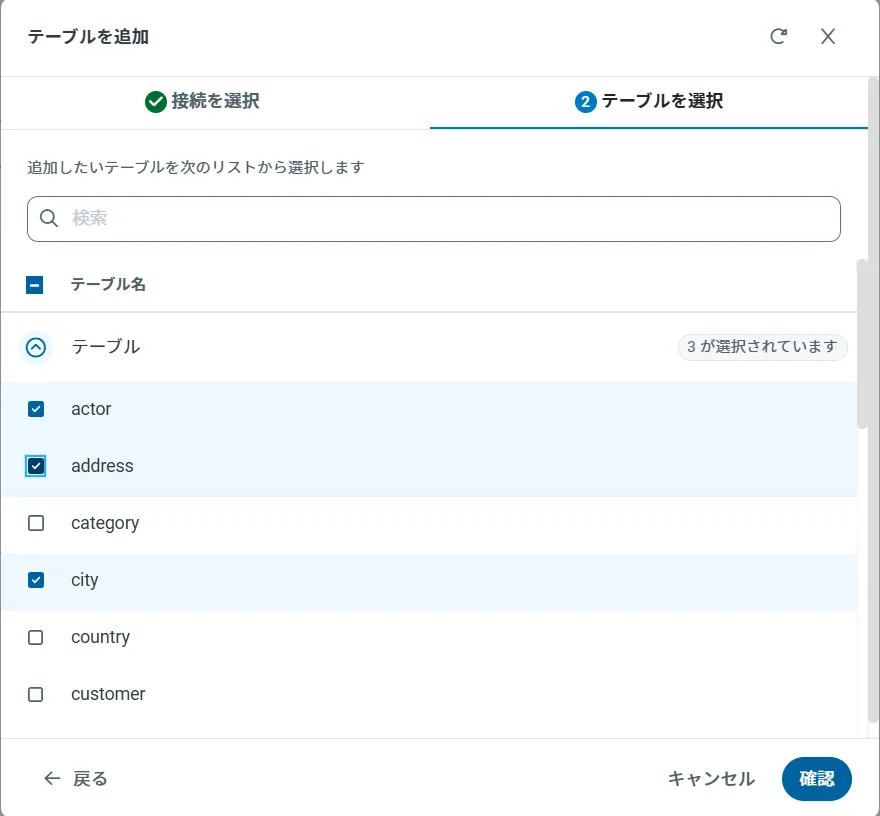

まず、「API」ページに移動し、

「 テーブルを追加」をクリックします。

-

アクセスしたい接続を選択し、次へをクリックします。

-

接続を選択した状態で、各テーブルを選択して確認をクリックすることでエンドポイントを作成します。

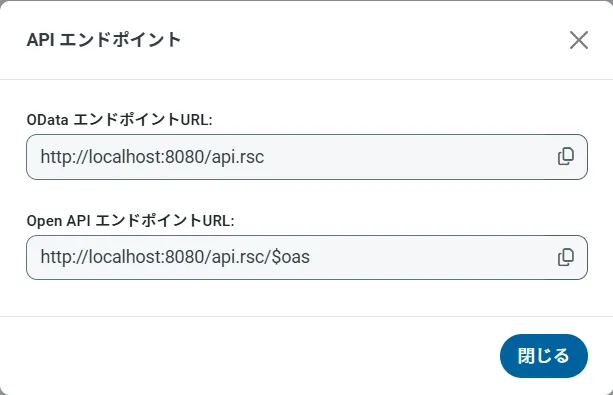

OData のエンドポイントを取得

以上でPresto への接続を設定してユーザーを作成し、API Server でPresto データのAPI を追加しました。これで、OData 形式のPresto データをREST API で利用できます。API Server の「API」ページから、API のエンドポイントを表示およびコピーできます。

コネクションとOData エンドポイントを設定したら、Azure Logic Apps からPresto のデータに接続できます。

Logic App でPresto にアクセス

Logic App でAPI Server を使用し、Presto の周りにプロセスフローを作成できます。HTTP + Swagger アクションは、Presto に対して実行する操作を定義するためのウィザードを提供します。以下のステップでは、Logic App でPresto を取得する方法を説明しています。

テーブルにレコードの作成日を含むカラムがある場合は、以下のステップに従って新しいレコードのカラム値をチェックする関数を作成できます。それ以外の場合は、[Create a Logic App]セクションにスキップし、フィルタに一致するエンティティにメールを送信します。

新しいPresto エンティティを確認

特定の新しいPresto エンティティを見つけるために、インターバルの開始日時の値を取得する関数を作成できます。

- [Azure Portal]で、[New]->[Function App]->[Create]と進みます。

- 名前を入力し、サブスクリプション、リソースグループ、App Service プラン、そしてストレージアカウントを選択します。

- Function App を選択し、Webhook + API シナリオを選択します。

- 言語を選択します。この記事では、JavaScript を使用します。

- 以下のコードを追加し、JSON オブジェクトで前の時間を返します。

module.exports = function (context, data) { var d = new Date(); d.setHours(d.getHours()-1); // Response of the function to be used later. context.res = { body: { start: d } }; context.done(); };

トリガーにPresto を追加

以下のステップに従って、フィルタに一致する結果をPresto で検索するトリガーを作成します。上記の関数を作成した場合は、返されたインターバルの開始後に作成されたオブジェクトを検索できます。

- Azure Portal で[New]をクリックし、[Web + Mobile]セクションで[Logic App]を選択してリソースグループとApp Service プランを選択します。

- これで、Logic App Designer で使用可能なウィザードが使用できます。このウィザードには、Logic App の設定ブレードからアクセスできます。Blank Logic App templateを選択します。

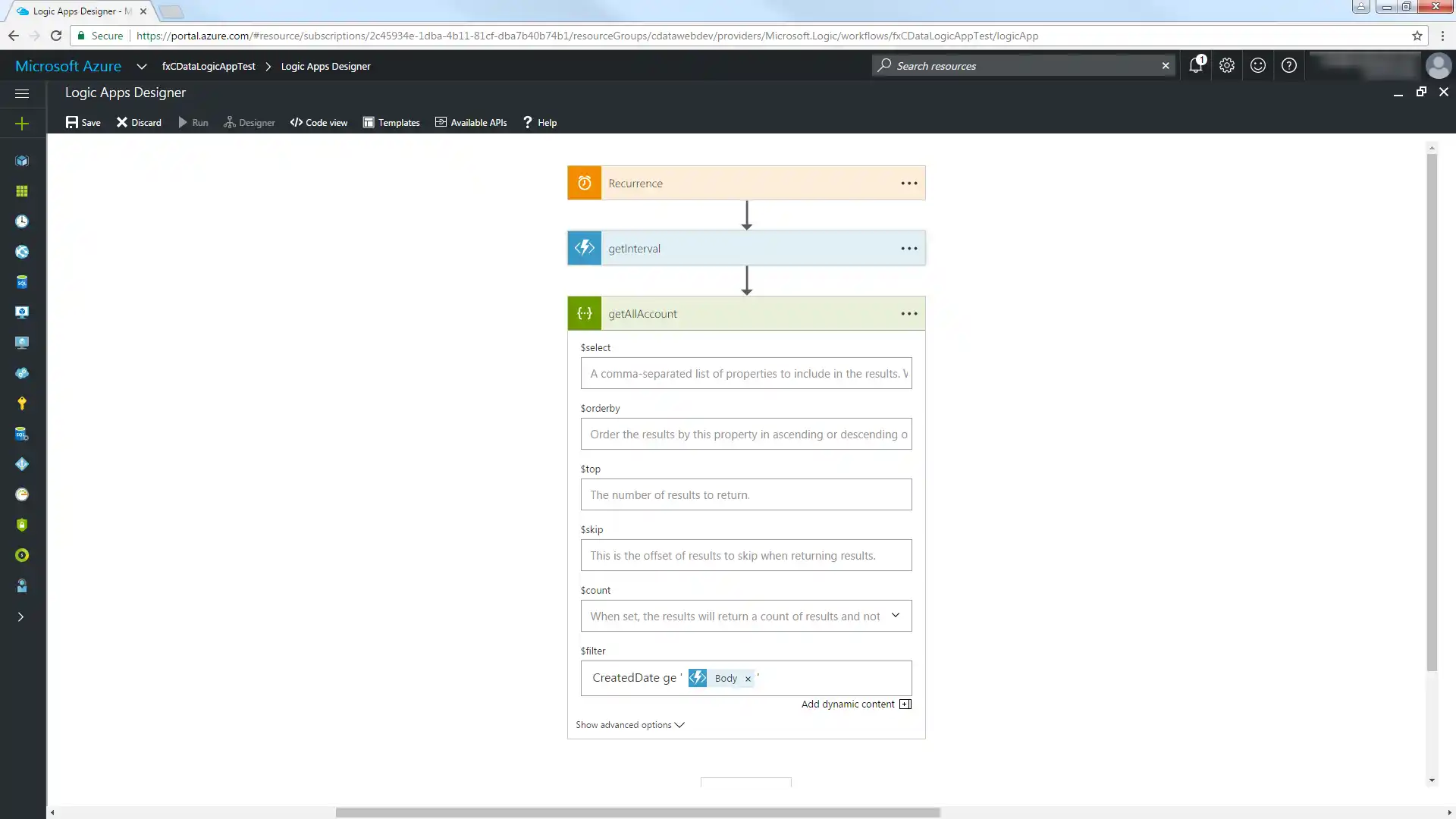

- Presto オブジェクトをポーリングするRecurrence アクションを追加します。この記事では、一時間ごとにポーリングします。タイムゾーンを選択します。デフォルトはUTC です。

- 関数アクションを追加します。[Add Action]ダイアログのメニューを展開し、リジョンにAzure 関数を表示するオプションを選択します。先に作成したFunction App を選択し、インターバル開始を返す関数を選択します。

- からの中括弧のペア({})を入力し、からのペイロードオブジェクトを関数に渡します。

- HTTP + Swagger アクションを追加し、API Server のOData エンドポイントを入力します。

http://MySite:MyPort/api.rsc/@MyAuthtoken/$oas

- [Return Customer]操作を選択します。

各プロパティの説明を使用して、取得する列やフィルターなどの追加パラメータを指定します。以下はフィルタの一例です。

Id eq '123456789'

getInterval 関数から返された日時値を使用するには、Customer テーブルの日時列で[ge]演算子を使用し、ダイアログでBody パラメータを選択します。日時値を囲むには、クォーテーションを使用する必要があることに注意して下さい。

[Code View]に切り替え、$filter 式を変更してインターバルの開始を含むプロパティを抽出します。'@{body('MyFunc')['MyProp']' 構文を使用します。

"getAllAccount": { "inputs": { "method": "get", "queries": { "$filter":"CreatedDate ge '@{body('getInterval')['start']}'" }, "uri": "https://MySite:MyPort/api.rsc/@MyAuthtoken/Customer" }

これで、ワークフローのデータソースおよび宛先としてPresto にアクセスできます。

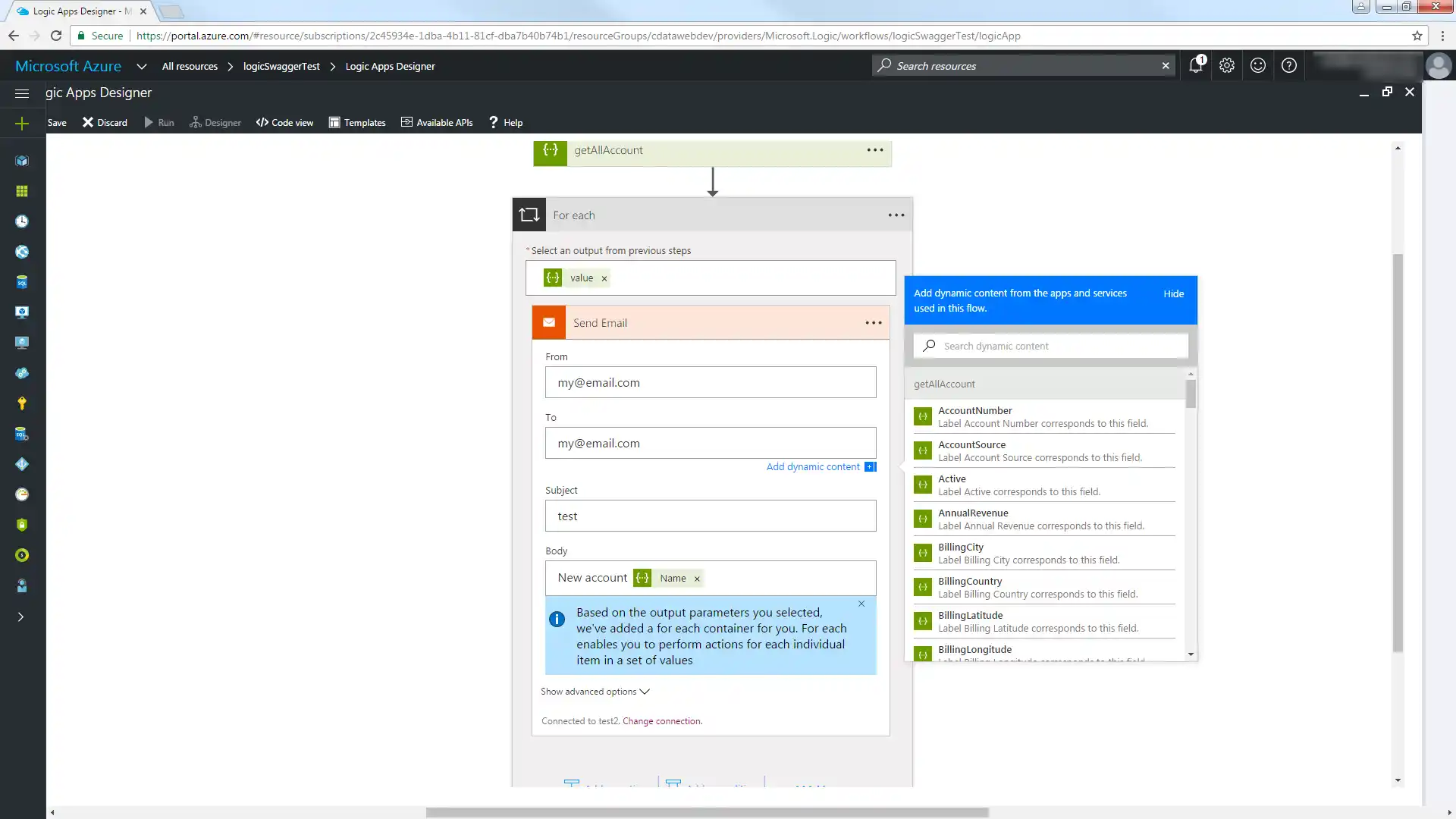

新しレコードをメールで送信

以下のステップに従って、新しいCustomer エンティティを含むレポートをメールで送信します。

- [Logic Apps Designer]で[SMTP - Send Email]アクションを追加します。

- SMTP サーバーに必要な情報を構成します。

- From、To、Subject、Body を構成します。返されたPresto 列からパラメータを追加できます。

[Save]をクリックし、[Run]をクリックして過去一時間に作成されたPresto レコードに関する電子メール通知を送信します。

クラウドアプリケーションからPresto のデータへのライブ接続

Azure Logic Apps からPresto のリアルタイムデータに直接接続できるようになりました。これで、Presto のデータを複製せずにより多くの接続とアプリを作成できます。

クラウドアプリケーションから直接100を超えるSaaS 、ビッグデータ、NoSQL ソースへのリアルタイムデータアクセスを取得するには、API Server を参照してください。