ETL Validator JDBC でHCL Domino のデータを扱う方法

ETL Validator は、組織全体のデータプラットフォームを統合するためのデータ移動と変換機能を提供します。 CData JDBC ドライバーは ETL Validator とシームレスに統合され、ネイティブの接続機能を拡張してHCL Domino のデータを含めることができます。

このチュートリアルでは、シンプルな ETL Validator データフローを構築し、HCL Domino のデータを抽出して、サンプルのデータストレージソリューションである SQL Server にロードする手順を説明します。

CData 経由で新しい ETL Validator データソースを追加

CData は、CData JDBC ドライバー経由で接続するデータソースを追加できるようにすることで、ETL Validator のデータ接続機能を拡張します。HCL Domino のデータへの接続は、以下の手順で CData の接続スイートを通じて ETL Validator で新しいデータソースを作成するだけです。

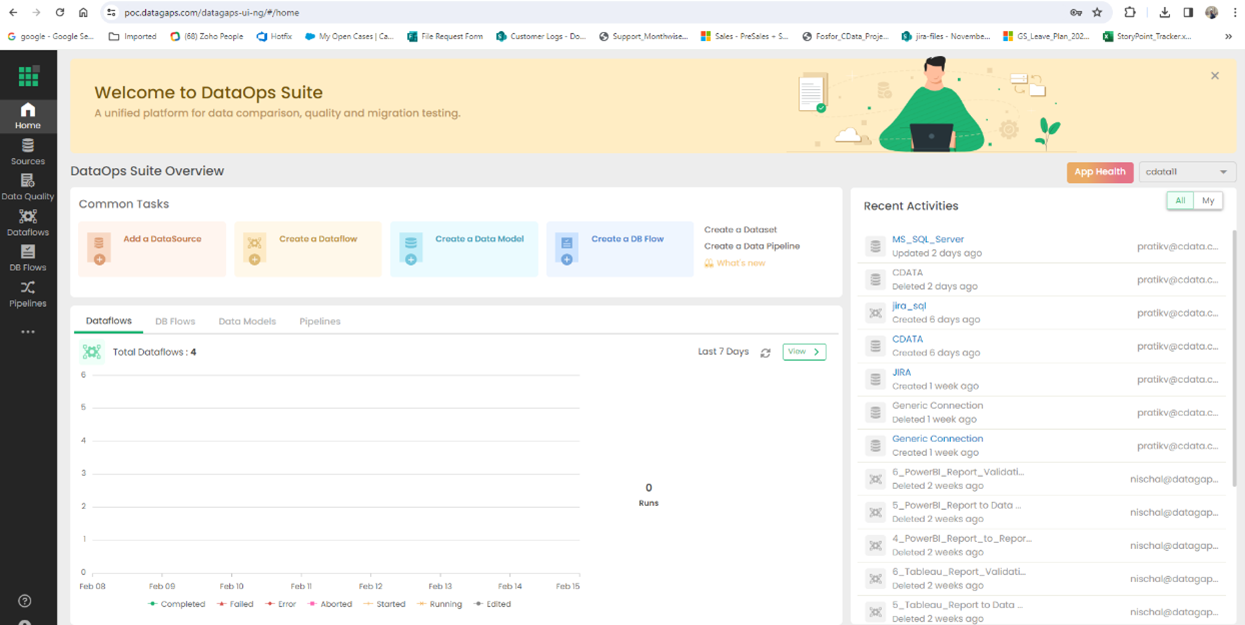

ETL Validator にログイン

まず、ETL Validator にログインしてアプリケーションダッシュボードを表示します。

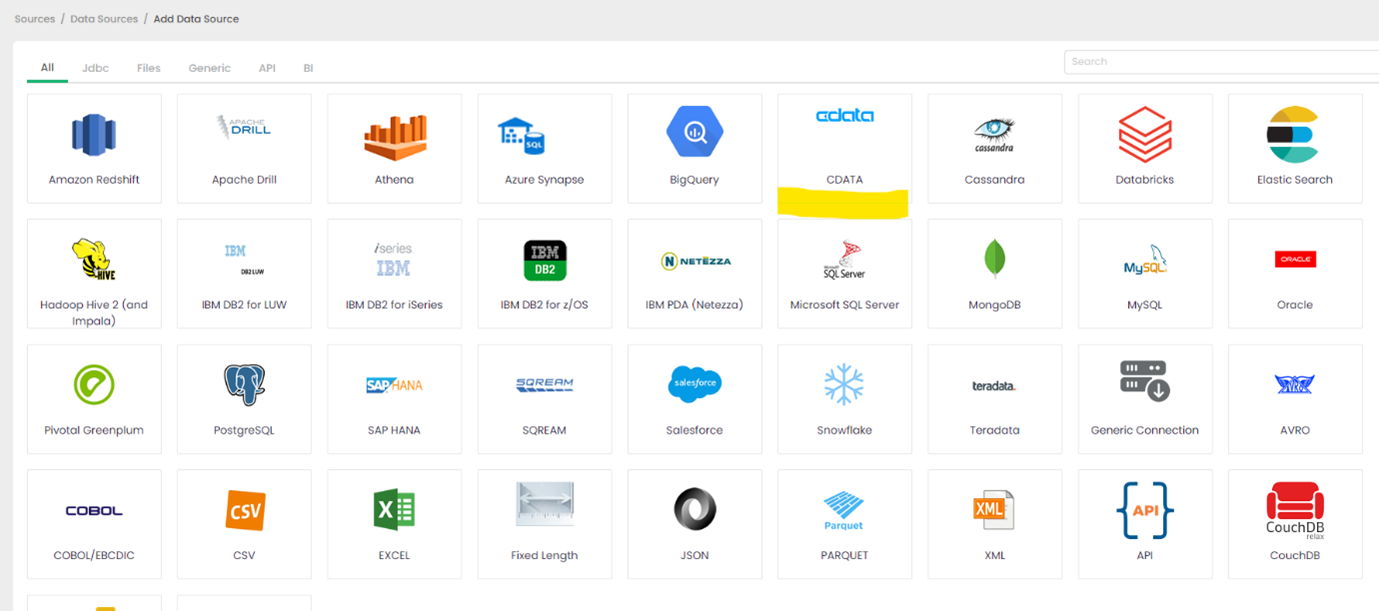

データソースの追加をクリック

CData は ETL Validator 内のデータソースオプションを拡張します。

CData をクリック

CData の接続機能は ETL Validator のデータソースオプションに組み込まれています。

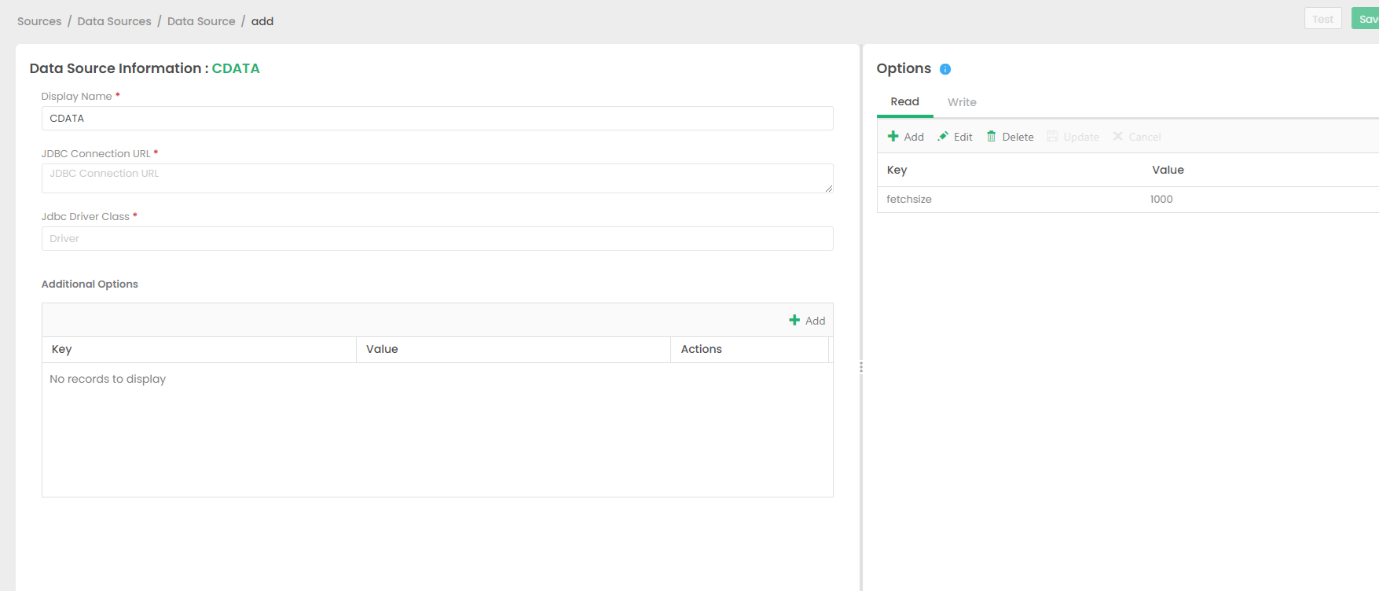

CData Driver の接続文字列を設定

ETL Validator で HCL Domino への接続を確立するには、JDBC 接続文字列が必要です。

Domino への接続

それでは、Domino のデータに接続していきましょう。接続するには、以下のプロパティを設定してください。

- URL:Domino データベースをホスティングしているサーバーのホスト名またはIP アドレス。Domino データベースをホスティングしているサーバーのポートを含めます。例:http://sampleserver:1234/

- DatabaseScope:Domino Web UI でのスコープ名。CData 製品は、指定されたスコープに適合するスキーマのフォームとビューを公開します。Domino Admin UI で、サイドバーのScopes メニューを選択してください。このプロパティを既存のスコープ名に設定します

Domino での認証

続いて、認証方法を設定しましょう。Domino では、ログインクレデンシャル(OAuthPassword)またはMicrosoft Entra ID(AzureAD)のいずれかによる認証をサポートしています。

ログインクレデンシャル

ログインクレデンシャルで認証するには、以下のプロパティを設定してください:

- AuthScheme:OAuthPassword

- User:認証するDomino ユーザーのユーザー名

- Password:認証するDomino ユーザーに関連付けられたパスワード

ドライバーがログインクレデンシャルを使用して、自動的にOAuth トークン交換を実行します。

Microsoft Entra ID(Azure AD)

この認証方法は、Azure Active Directory をIdP として使用してJWT トークンを取得します。Azure Active Directory にカスタムのアプリケーションを作成し、それをIdP として設定する必要があります。詳しい手順については、ヘルプドキュメントの指示に従ってください。その後、以下のプロパティを設定します。

- AuthScheme:AzureAD

- InitiateOAuth:これをGETANDREFRESH に設定します。InitiateOAuth を使用すると、OAuth 交換の繰り返しやOAuthAccessToken の手動設定を避けることができます

- OAuthClientId:カスタムAzure AD アプリケーションの作成時に取得したクライアントID

- OAuthClientSecret:カスタムAzure AD アプリケーションの作成時に取得したクライアントシークレット

- CallbackURL:カスタムAzure AD アプリケーションの登録時に指定されたリダイレクトURI。例えば、https://localhost:33333

- AzureTenant:データにアクセスするために使用されるMicrosoft Online テナント。companyname.microsoft.com 形式の値またはテナントID のいずれかを指定してください

テナントID は、Azure ポータルのAzure Active Directory > プロパティページに表示されているディレクトリID と同じです。

ビルトイン接続文字列デザイナー

JDBC URL の構成については、HCL Domino JDBC Driver に組み込まれている接続文字列デザイナーを使用してください。JAR ファイルをダブルクリックするか、コマンドラインから JAR ファイルを実行します。

java -jar cdata.jdbc.domino.jar

一般的な接続文字列は以下のようになります。

jdbc:domino:URL=http://dominoserver:3002/;DatabaseScope=names;TableTypes=Tables;AuthScheme=OAuthPassword;User=MyUser;Password=MyPassword;

ドライバーのライセンス

JDBC ドライバーが適切にライセンスされていることを確認するには、ライセンスファイルを適切な場所にコピーします。

HCL Domino 用の JDBC Driver と lic ファイルを「C:\Program Files\CData[product_name]\lib」から 「C:\Datagaps\ETLValidator\Server\apache-tomcat\bin」にコピーします。

cdata.jdbc.domino.jar

cdata.jdbc.domino.lic

注意:.lic ファイルを jar と一緒にコピーしない場合、有効なライセンスがインストールされていないことを示すライセンスエラーが表示されます。これは評価版と正式版の両方に当てはまります。

接続を保存

CData JDBC ドライバークラスのロードで問題が発生した場合は、DataGap のチームにお問い合わせください。関連するドライバーの jar ファイルをロードする方法について案内を受けることができます。

SQL Server をターゲットとして追加

この例では HCL Domino のデータの保存先として SQL Server を使用しますが、任意の保存先を代わりに使用できます。

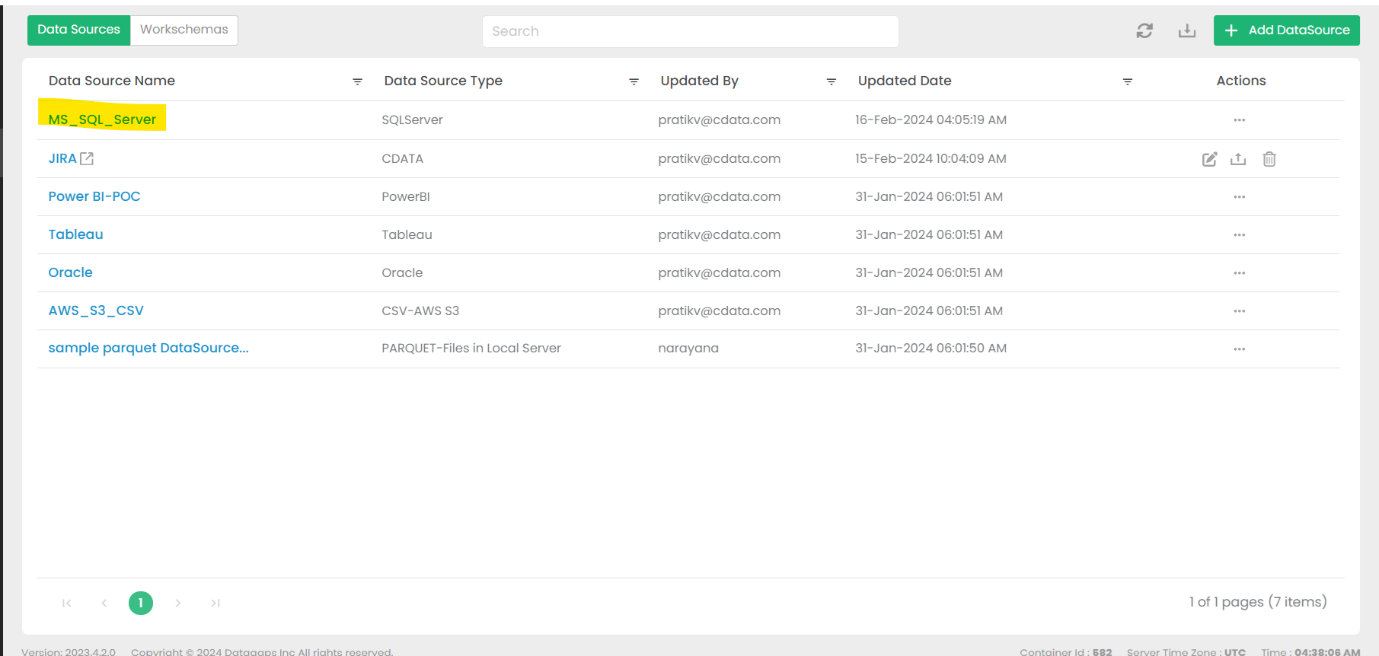

DataSources に移動し、MS_SQL_SERVER を選択

このオプションがデフォルトです。

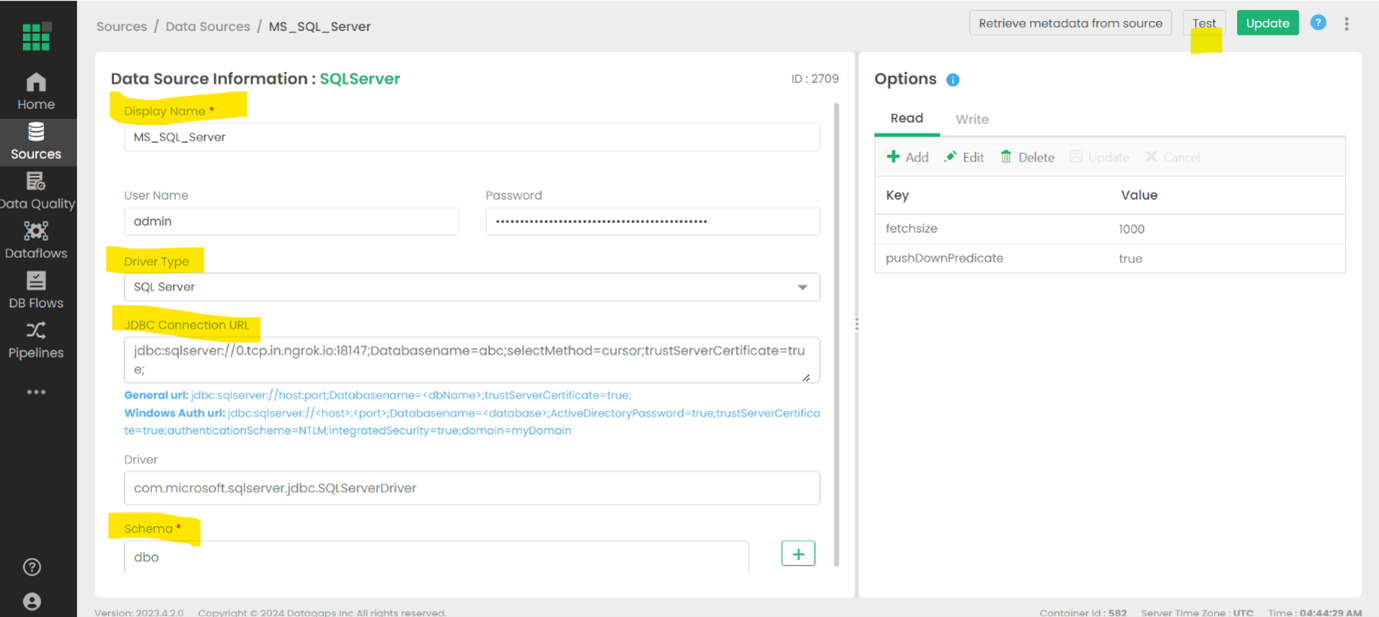

必要な接続の詳細を入力し、接続をテスト

詳細は特定のターゲットによって異なりますが、URL、認証情報などが含まれる場合があります。

ETL Validator でデータフローを作成

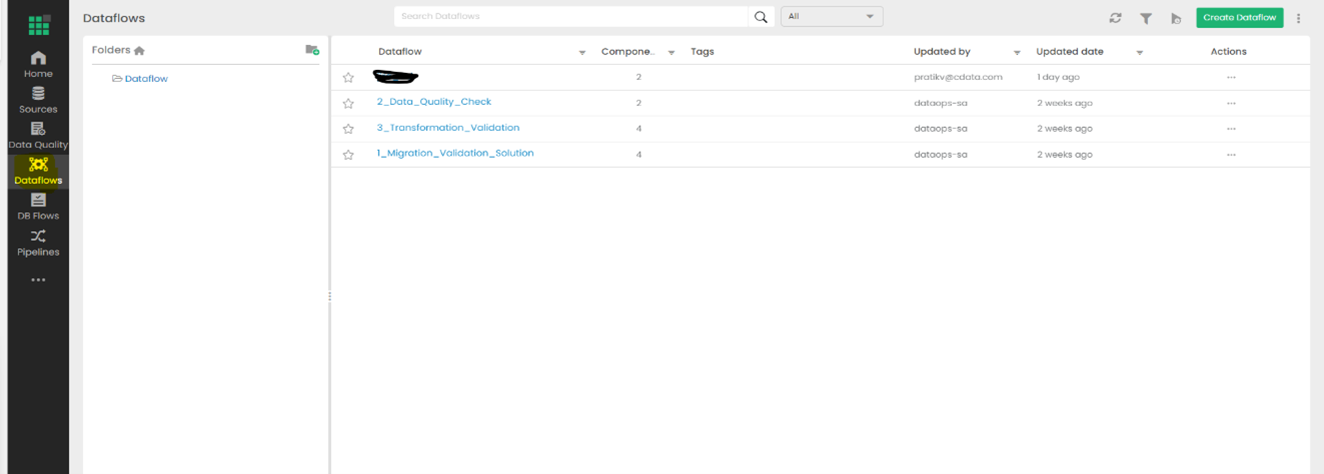

Dataflows タブを開く

設定済みのデータフローがこのウィンドウに表示されます。

Create Dataflow を選択

新しいデータフローに名前を付けて保存します。

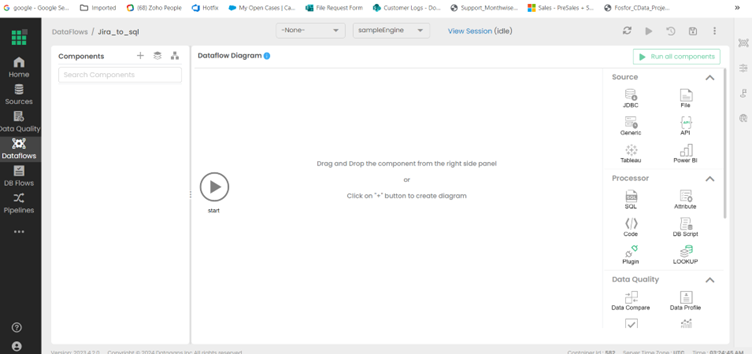

データフローを開いてデータフロー図を表示

データ移動の詳細はこのパネルで設定します。

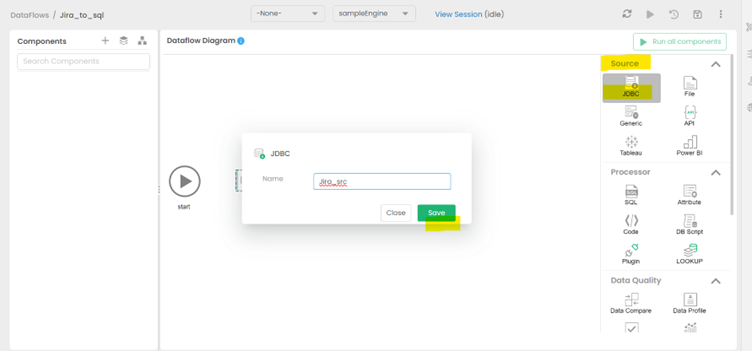

右側から JDBC をソースとしてドラッグ&ドロップ

新しいソースに適切な名前を付けて保存します。

新しいソースの Query セクションを入力

HCL Domino のデータからどのデータを取得するかを反映するテーブルを Schema オプションから選択します。

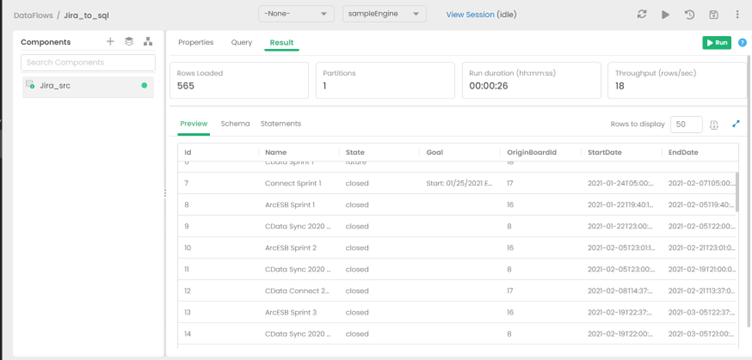

クエリの予想結果を確認

設定したクエリの予想される結果が Result タブに表示されます。

データフローに保存先を追加

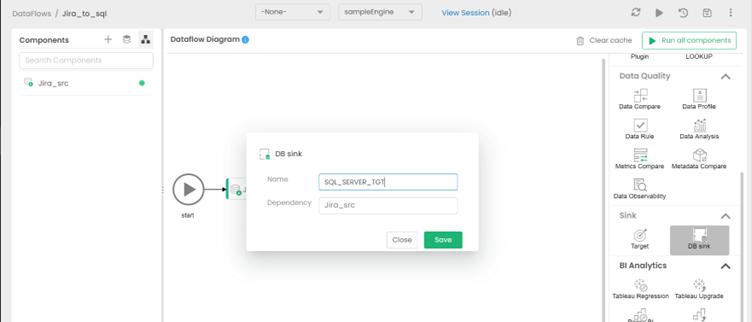

「Switch to Diagram」を選択し、右側(Sink オプションの下)から DB Sink をターゲットとしてドラッグ&ドロップします。シンクに適切な名前を付けて保存します。

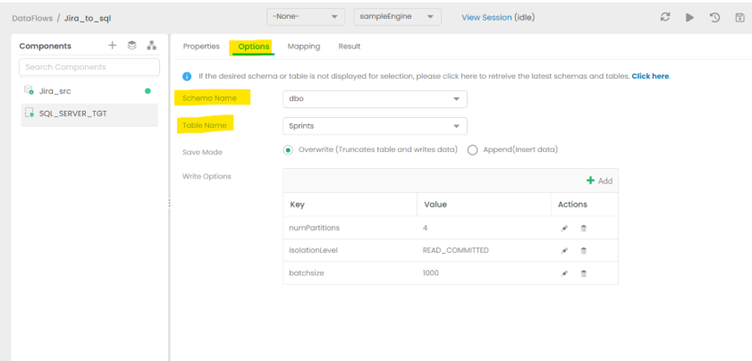

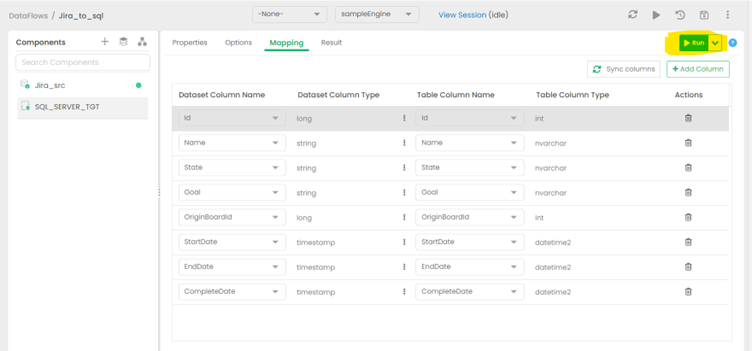

保存先の適切なスキーマを設定

ソーステーブルの構造に一致するスキーマとテーブルを選択します。この例では、ターゲット側のテーブルがソースに一致するように作成されているため、データがシームレスに流れます。より高度なスキーマ変換操作については、この記事の範囲外です。

RUN オプションをクリックしてレプリケーションを開始

ジョブの実行には時間がかかります。

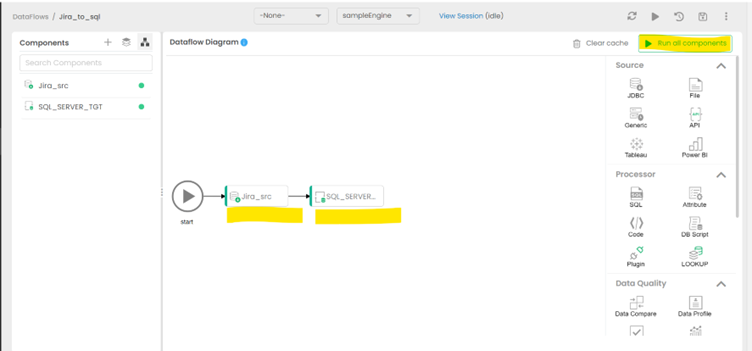

完成したデータフローを確認

図に戻り、HCL Domino のデータから SQL Server への完成したデータレプリケーションジョブを確認します。

今すぐ始めましょう

CData JDBC Driver for HCL Domino の30日間無償トライアルをダウンロードして、 ETL Validator で HCL Domino 連携アプリケーションの構築を始めましょう。ご不明な点がございましたら、 サポートチームまでお問い合わせください。