Salesforce Connect で Amazon S3 外部オブジェクトを検索(API Server)

CData API Server を使用すると、Salesforce コンソールや Salesforce1 モバイルアプリなどのクラウドベースのアプリケーションからAmazon S3 のデータにアクセスできます。この記事では、API Server と Salesforce Connect を使用して、標準の Salesforce オブジェクトと一緒に Amazon S3 外部オブジェクトにアクセスする方法を説明します。

API Server のセットアップ

まだインストールしていない場合は、CData API Server をダウンロードしてください。API Server をインストールしたら、以下の手順に従ってセキュアな Amazon S3 OData サービスの作成を開始します。

Amazon S3 への接続

Salesforce Connect からAmazon S3 のデータを操作するには、まず Amazon S3 への接続を作成・設定します。以下の手順で API Server を設定してAmazon S3 のデータに接続します。

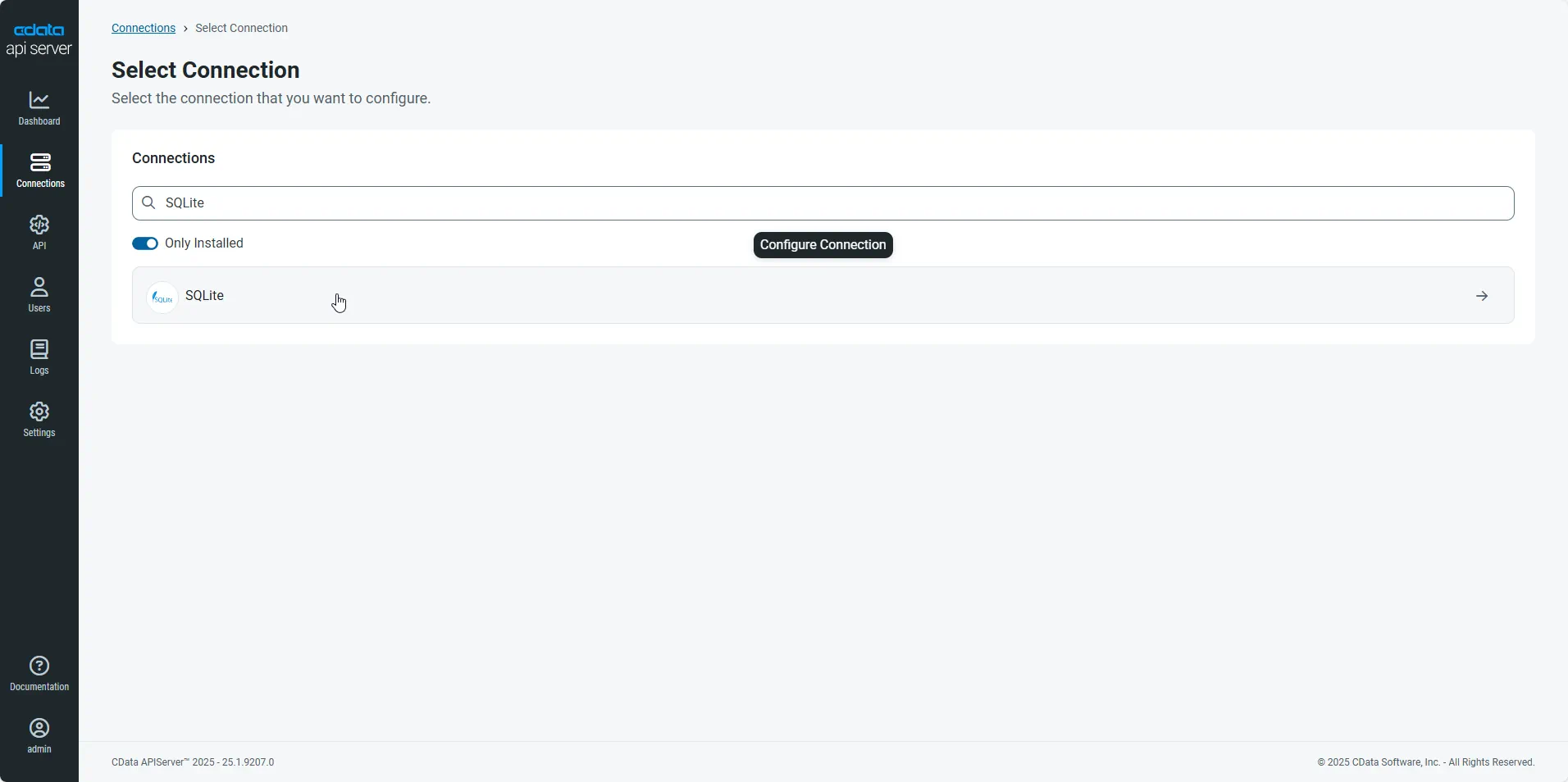

- まず、Connections ページに移動します。

-

Add Connection をクリックし、Amazon S3 接続を検索して選択します。

-

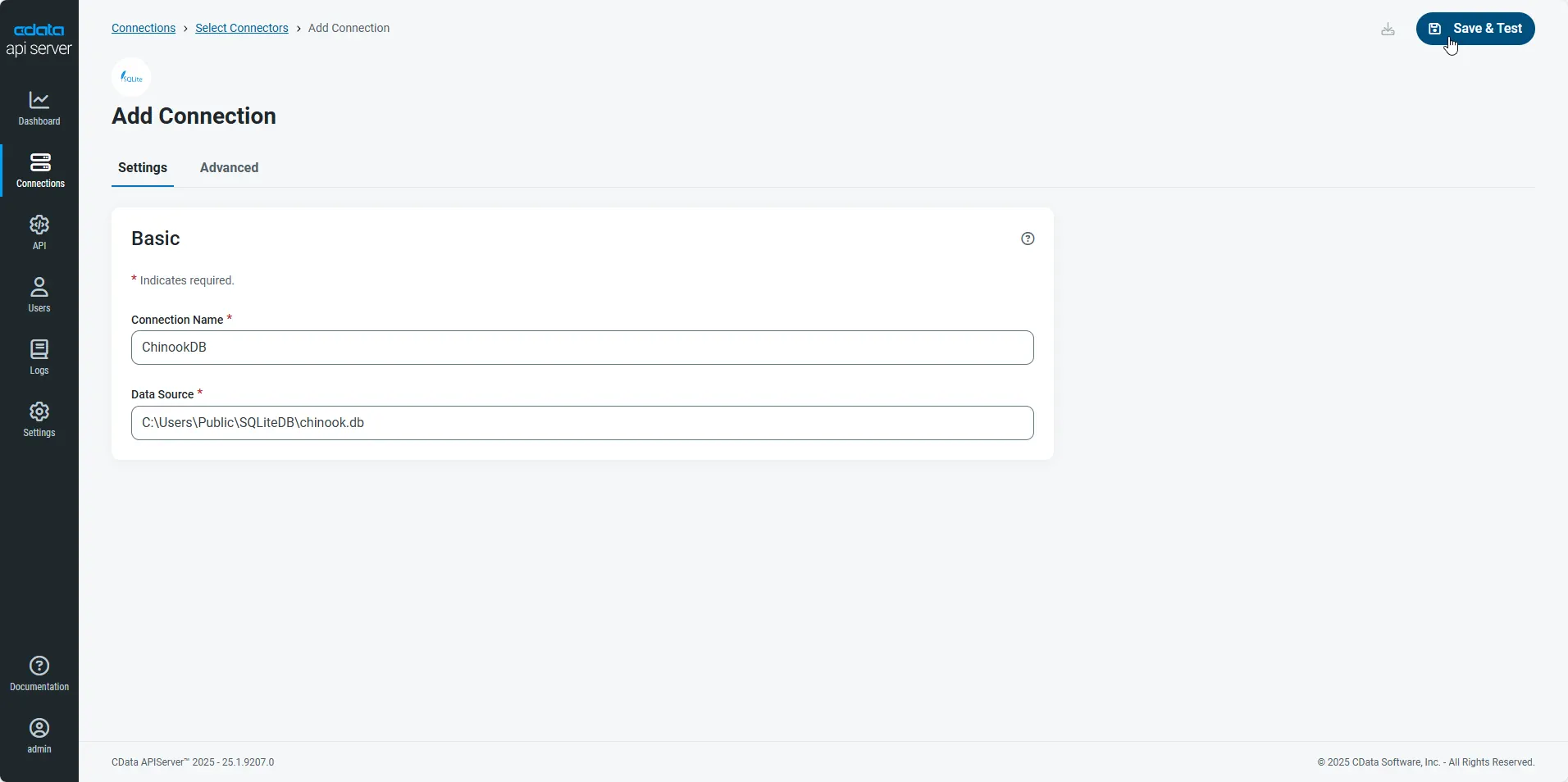

Amazon S3 に接続するために必要な認証プロパティを入力します。

Amazon S3 リクエストを認可するには、管理者アカウントまたはカスタム権限を持つIAM ユーザーの認証情報を入力します。AccessKey をアクセスキーID に設定します。SecretKey をシークレットアクセスキーに設定します。

Note: AWS アカウント管理者として接続できますが、AWS サービスにアクセスするにはIAM ユーザー認証情報を使用することをお勧めします。

尚、CData 製品はAmazon S3 のファイルの一覧表示やユーザー管理情報の取得用です。S3 に保管されているExcel、CSV、JSON などのファイル内のデータを読み込みたい場合には、Excel Driver、CSV Driver、JSON Driver をご利用ください。

アクセスキーの取得

IAM ユーザーの資格情報を取得するには:

- IAM コンソールにサインインします。

- ナビゲーションペインで「ユーザー」を選択します。

- ユーザーのアクセスキーを作成または管理するには、ユーザーを選択してから「セキュリティ認証情報」タブを選択します。

AWS ルートアカウントの資格情報を取得するには:

- ルートアカウントの資格情報を使用してAWS 管理コンソールにサインインします。

- アカウント名または番号を選択し、表示されたメニューで「My Security Credentials」を選択します。

- 「Continue to Security Credentials」をクリックし、「Access Keys」セクションを展開して、ルートアカウントのアクセスキーを管理または作成します。

AWS ロールとして認証

多くの場合、認証にはAWS ルートユーザーのダイレクトなセキュリティ認証情報ではなく、IAM ロールを使用することをお勧めします。RoleARN を指定することでAWS ロールを代わりに使用できます。これにより、CData 製品は指定されたロールの資格情報を取得しようと試みます。

(すでにEC2 インスタンスなどで接続されているのではなく)AWS に接続している場合は、ロールを引き受けるIAM ユーザーのAccessKey とSecretKey を追加で指定する必要があります。AWS ルートユーザーのAccessKey および SecretKey を指定する場合、ロールは使用できません。

SSO 認証

SSO 認証を必要とするユーザーおよびロールには、RoleARN およびPrincipalArn 接続プロパティを指定してください。各Identity Provider に固有のSSOProperties を指定し、AccessKey とSecretKey を空のままにする必要があります。これにより、CData 製品は一時的な認証資格情報を取得するために、リクエストでSSO 認証情報を送信します。

- 接続を設定したら、 Save & Test をクリックして接続が成功したことを確認します。

API Server のユーザー設定

次に、API Server を通じてAmazon S3 のデータにアクセスするユーザーを作成します。Users ページでユーザーを追加・設定できます。以下の手順でユーザーを設定・作成します。

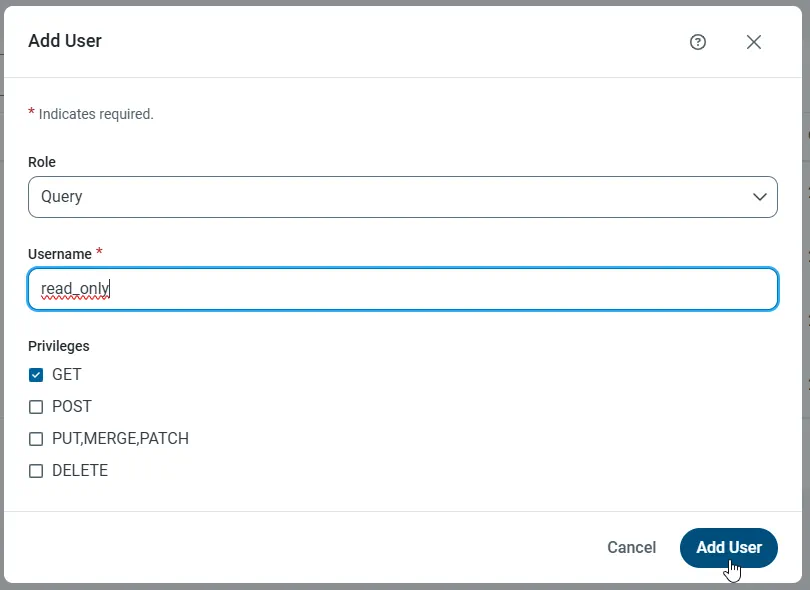

- Users ページで、 Add User をクリックして Add User ダイアログを開きます。

-

次に、Role、Username、Privileges プロパティを設定し、Add User をクリックします。

-

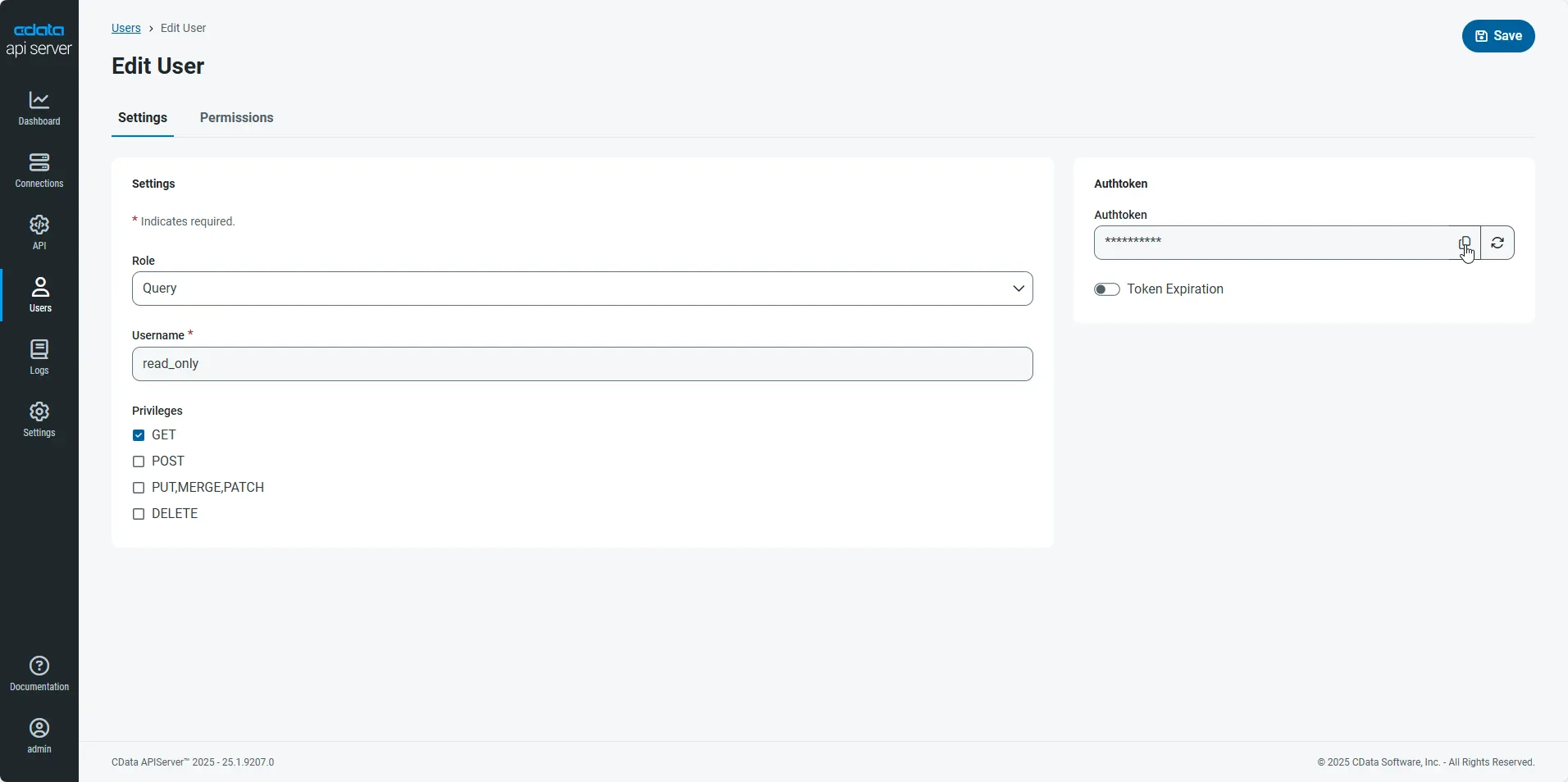

その後、ユーザーの Authtoken が生成されます。各ユーザーの Authtoken やその他の情報は Users ページで確認できます。

Amazon S3 用の API エンドポイントの作成

ユーザーを作成したら、Amazon S3 テーブル用の API エンドポイントを作成します。

-

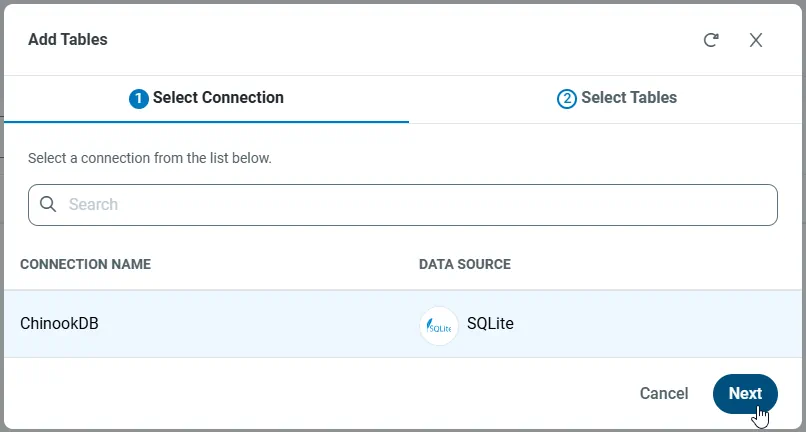

まず、API ページに移動し、 Add Table をクリックします。

-

アクセスしたい接続を選択し、Next をクリックします。

-

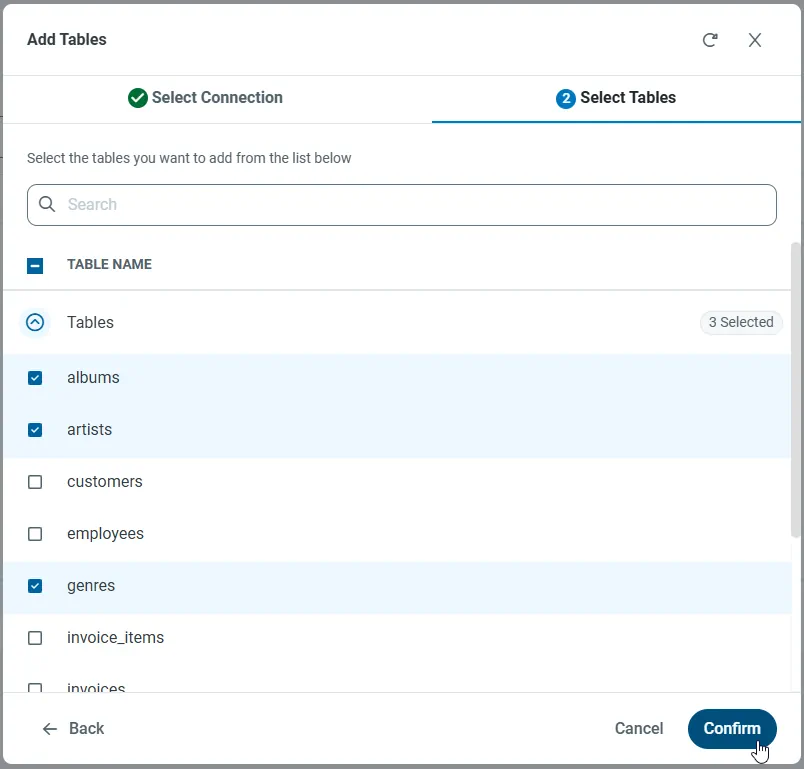

接続を選択した状態で、各テーブルを選択し、Confirm をクリックしてエンドポイントを作成します。

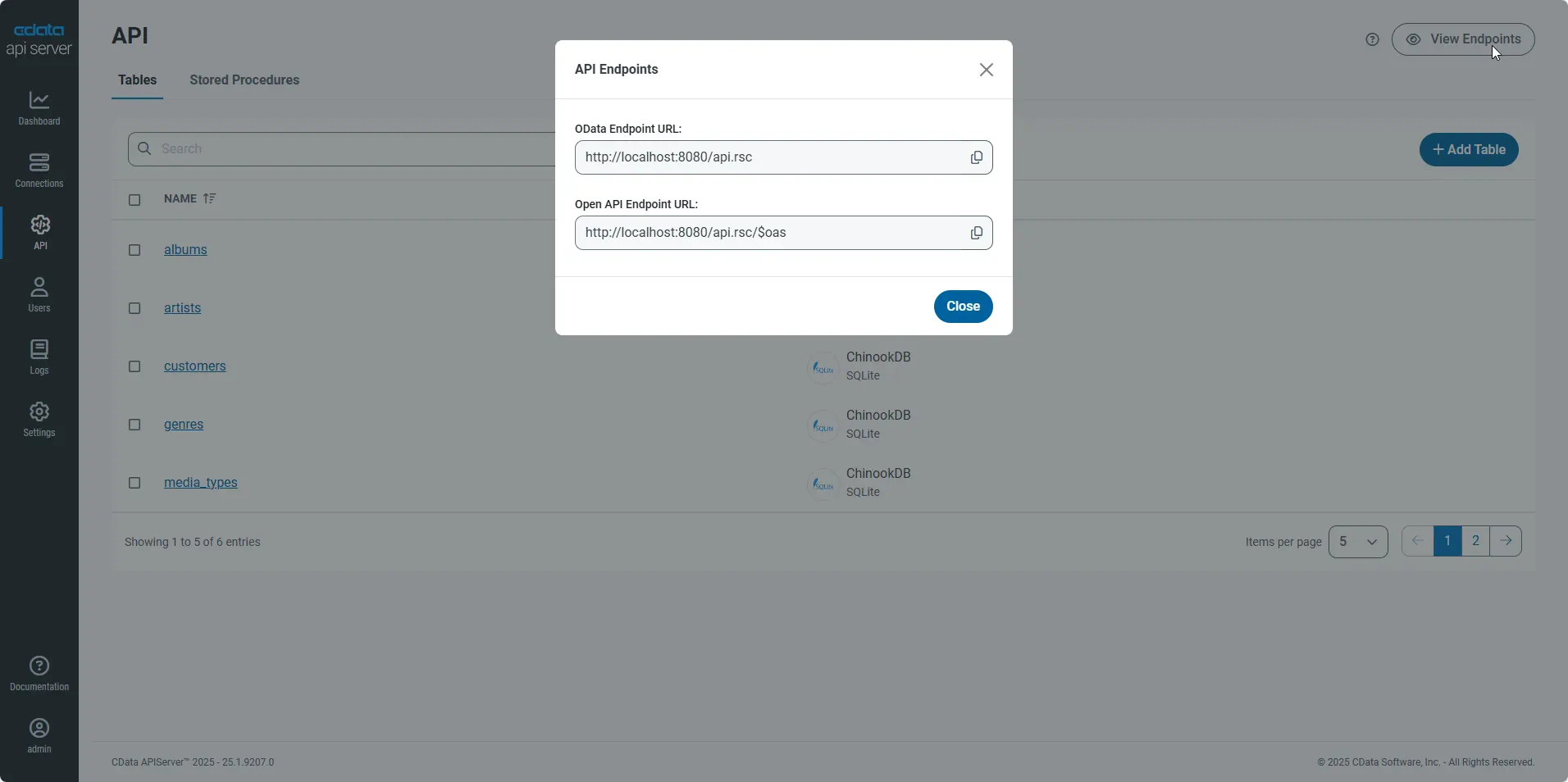

OData URL の取得

Amazon S3 のデータへの接続を設定し、ユーザーを作成し、API Server にリソースを追加したので、これらのリソース用の OData プロトコルに基づいた簡単にアクセスできる REST API が利用可能になりました。API Server の API ページから、API の API エンドポイントを表示およびコピーできます。

Amazon S3 のデータ を外部データソースとして接続

以下の手順に従って、API Server が生成するフィードに接続します。

- Salesforce にログインし、設定 -> 開発 -> 外部データソース をクリックします。

- 「新規外部データソース」をクリックします。

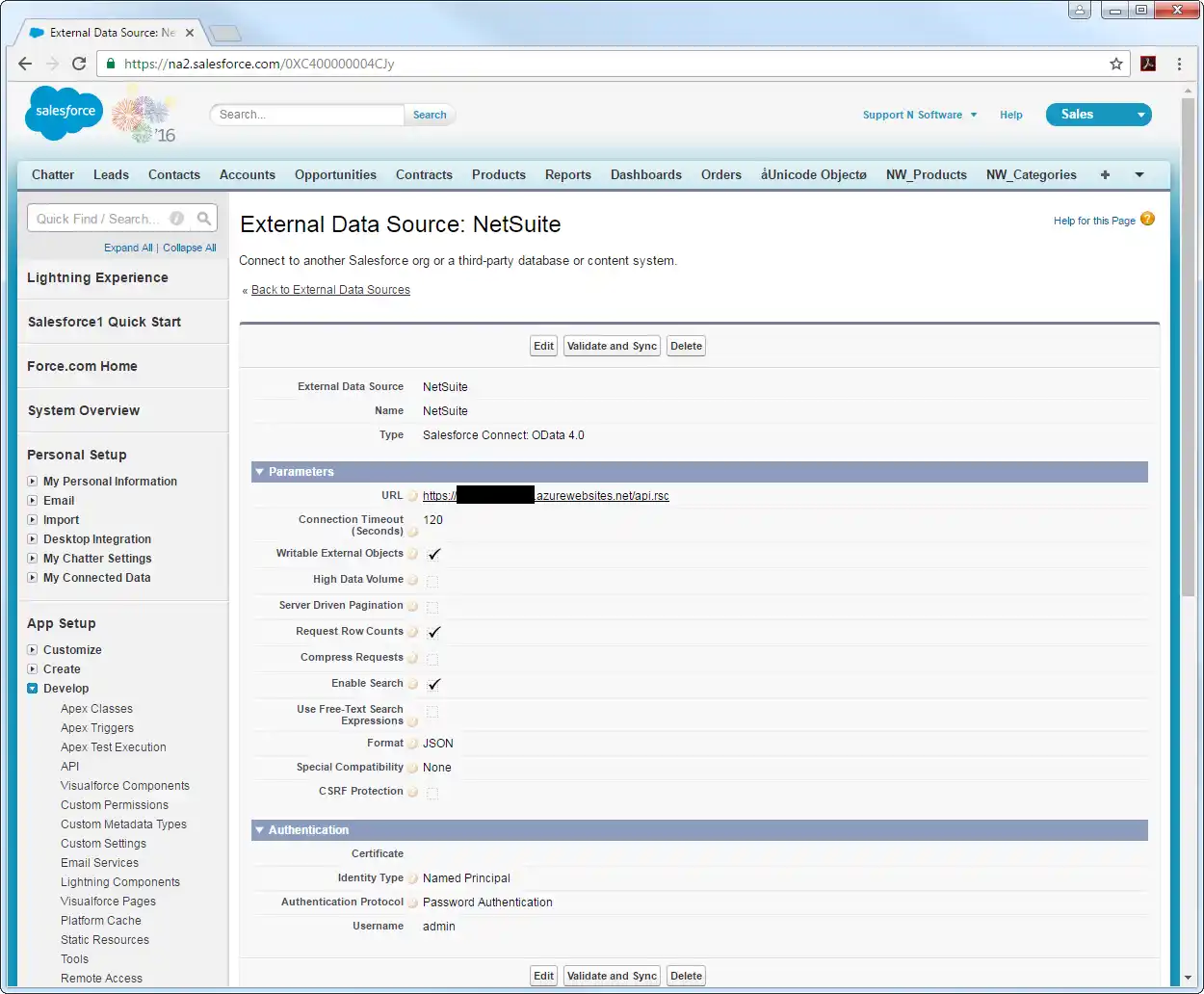

- 以下のプロパティの値を入力します:

- 外部データソース:リストビューやレポートで使用するラベルを入力します。

- 名前:一意の識別子を入力します。

- 種類:「Salesforce Connect: OData 4.0」オプションを選択します。

URL:API Server の OData エンドポイントへの URL を入力します。URL の形式は https://your-server:your-port/api.rsc です。

注意:プレーンテキストはテスト専用です。本番環境では TLS を使用してください。

「形式」メニューで JSON を選択します。

- 「認証」セクションで、以下のプロパティを設定します:

- ID 種類:組織のすべてのメンバーが同じ資格情報を使用して API Server にアクセスする場合は、「指定プリンシパル」を選択します。組織のメンバーが独自の資格情報で接続する場合は、「ユーザーごと」を選択します。

- 認証プロトコル:Basic 認証を使用する場合は「パスワード認証」を選択します。

- 証明書:Salesforce からサーバーへの通信を暗号化・認証するために使用する証明書を入力または参照します。

- ユーザー名:API Server のユーザー名を入力します。

- パスワード:ユーザーの Authtoken を入力します。

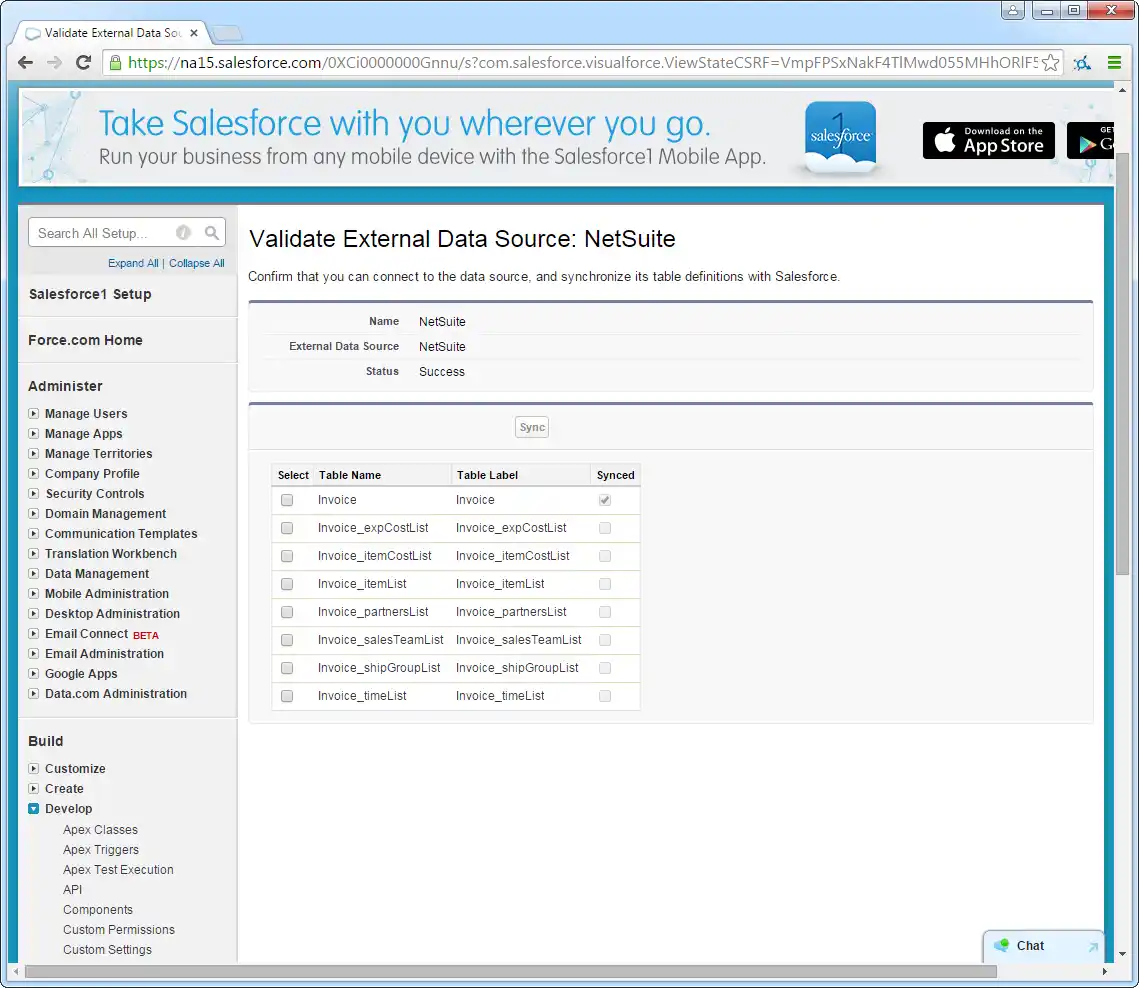

Amazon S3 オブジェクトの同期

外部データソースを作成したら、以下の手順に従って、データソースの変更を反映する Amazon S3 外部オブジェクトを作成します。Amazon S3 外部オブジェクトの定義を Amazon S3 テーブルの定義と同期します。

- 作成した外部データソースのリンクをクリックします。

- 「検証して同期」をクリックします。

- 外部オブジェクトとして操作する Amazon S3 テーブルを選択します。

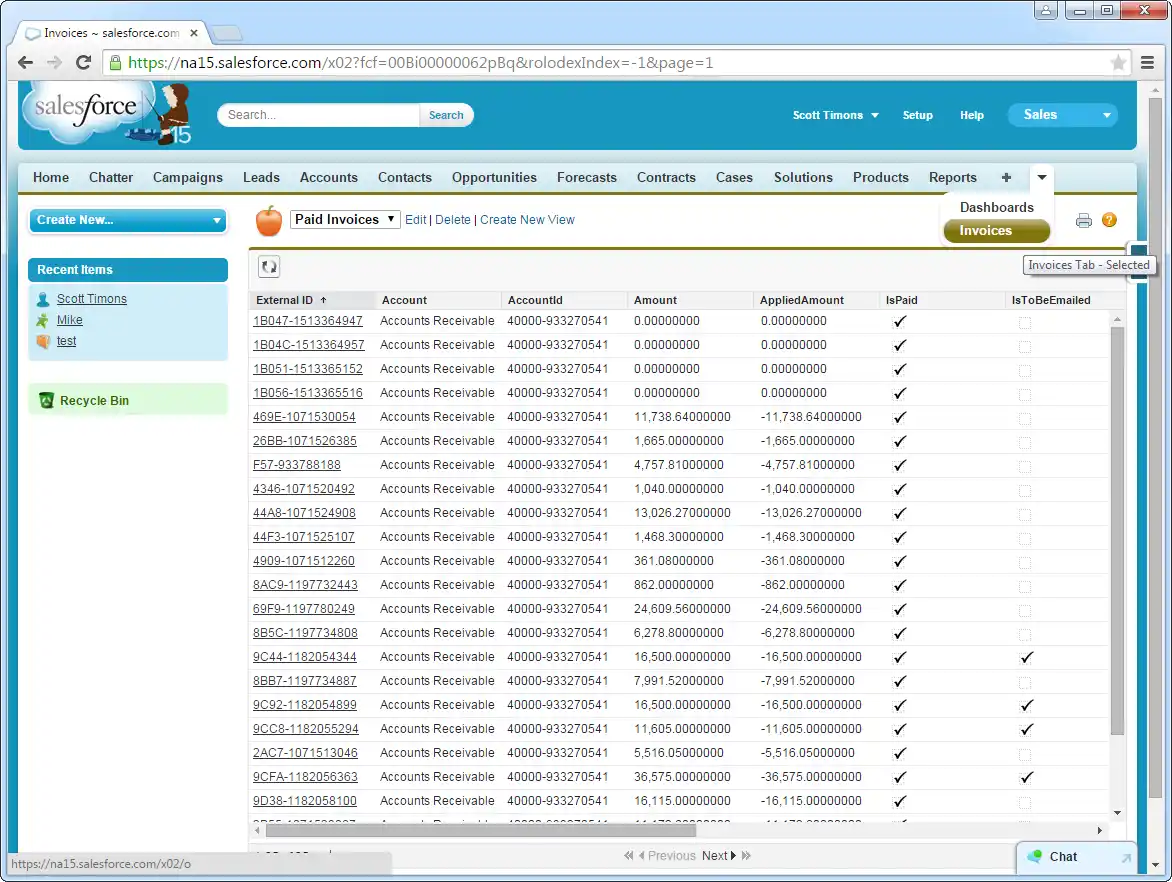

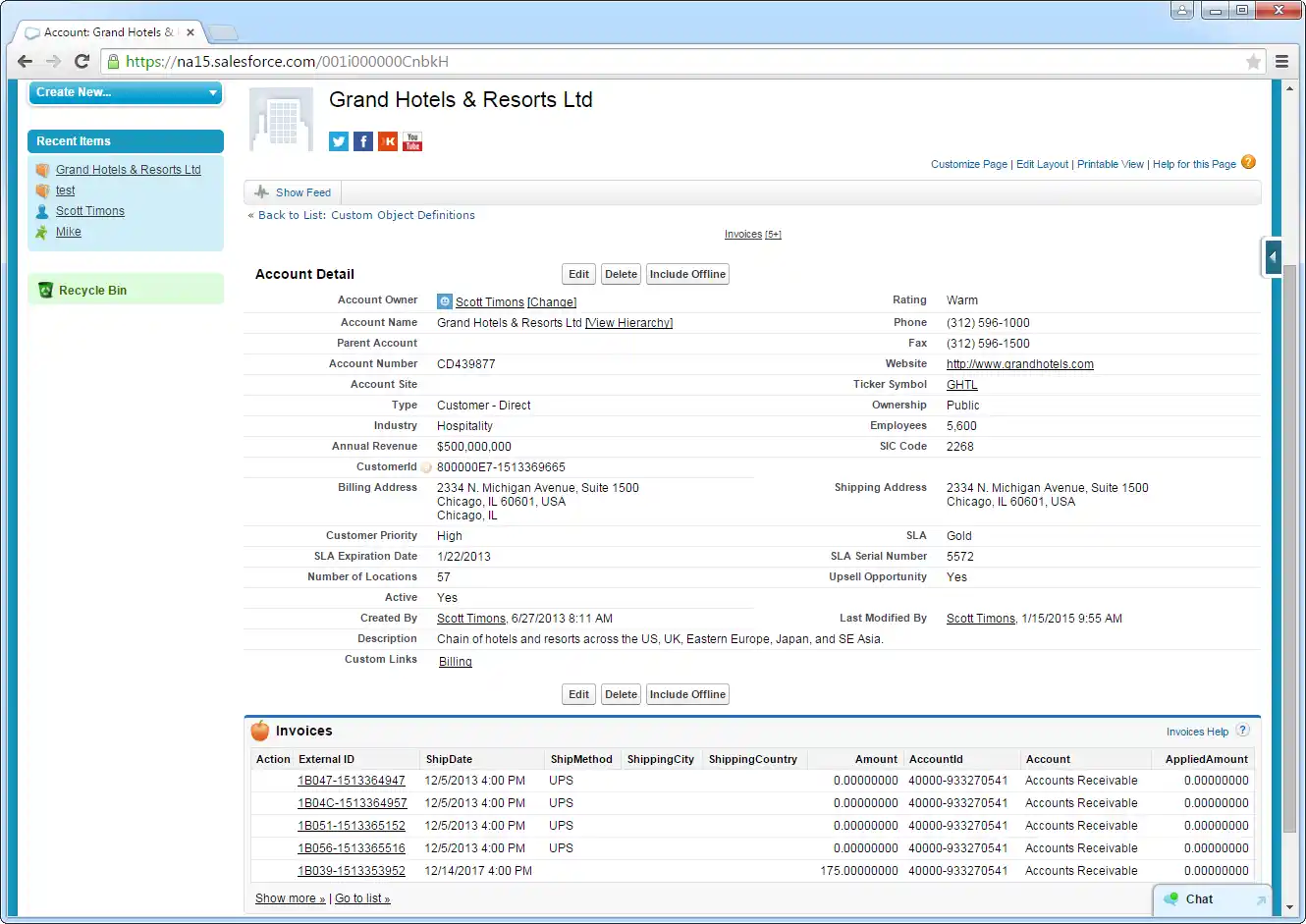

Amazon S3 のデータ を Salesforce オブジェクトとしてアクセス

Amazon S3 のデータ を外部データソースとして追加し、Amazon S3 テーブルを Amazon S3 外部オブジェクトと同期したら、標準の Salesforce オブジェクトと同様に外部オブジェクトを使用できます。

-

フィルターリストビューを持つ新しいタブを作成:

-

標準 Salesforce オブジェクトと一緒に Amazon S3 外部オブジェクトの関連リストを表示:

トラブルシューティング

一般的な接続の問題を避けるために、以下のチェックリストを使用できます:

- サーバーにパブリックアクセス可能な IP アドレスがあることを確認してください。これに関連して、OS レイヤーで、ファイアウォールが API Server が実行されているポートを開いていることを確認する必要があります。アプリケーションレイヤーでは、管理コンソールの Settings -> Security タブで信頼できる IP アドレスを追加していることを確認してください。

- 商用の信頼できる CA からの SSL 証明書で保護された接続を使用していることを確認してください。Salesforce は現在、自己署名証明書や内部 CA を受け入れていません。

API Server をホストしているサーバーが TLS 1.1 以上を使用していることを確認してください。.NET API Server を使用している場合は、.NET API Server の組み込みサーバーを使用することで実現できます。

IIS を使用している場合、TLS 1.1 および 1.2 はサポートされていますが、デフォルトでは有効になっていません。これらのプロトコルを有効にするには、MSDN のハウツーと Microsoft 技術リファレンスを参照してください。

Java エディションを使用している場合、TLS 1.2 は Java 8 ではデフォルトで有効ですが、Java 6 または 7 では有効ではありません。これらの以前のバージョンを使用している場合は、この Oracle ハウツーを参照してください。