Azure App サービスでAlloyDB IFTTT フローをトリガー

Azure Logic Apps は ノーコードでアプリを構築できるクラウドサービスです。さらにCData Connect AI と連携することで、ノーコードアプリ開発用のAlloyDB のデータへのクラウドベースのアクセスをノーコードで追加できます。本記事では、CData Connect AI 経由でAzure Logic Apps からAlloyDB 連携を実現する方法を紹介します。

Connect AI を構成

Azure Logic Apps でAlloyDB のデータを操作するには、Connect AI からAlloyDB に接続し、コネクションにユーザーアクセスを提供してAlloyDB のデータのOData エンドポイントを作成する必要があります。

AlloyDB に接続したら、目的のテーブルのOData エンドポイントを作成します。

(オプション)新しいConnect AI ユーザーの追加

必要であれば、Connect AI 経由でAlloyDB に接続するユーザーを作成します。

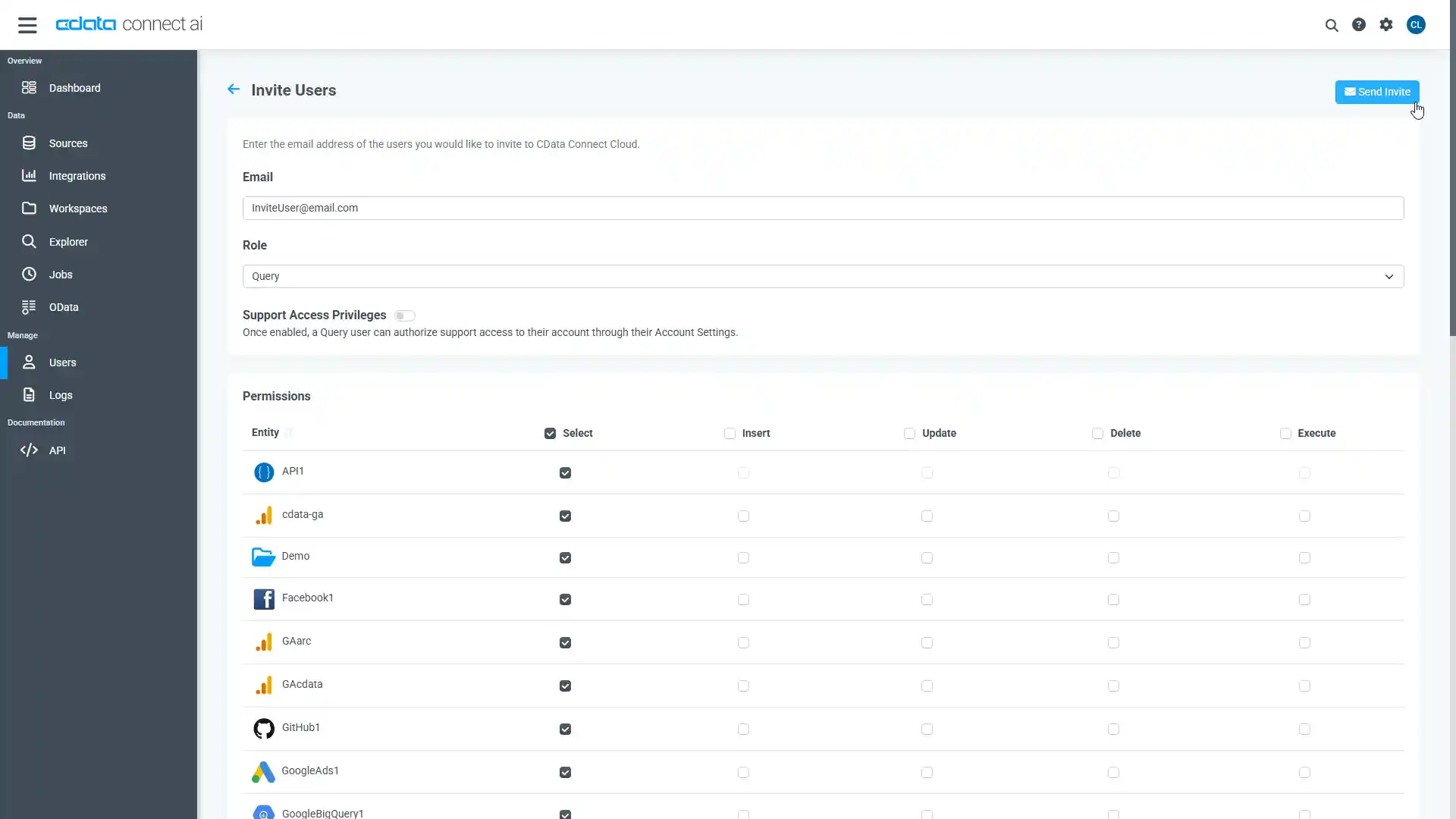

- 「Users」ページに移動し、 Invite Users をクリックします。

- 新しいユーザーのE メールアドレスを入力して、 Send をクリックしてユーザーを招待します。

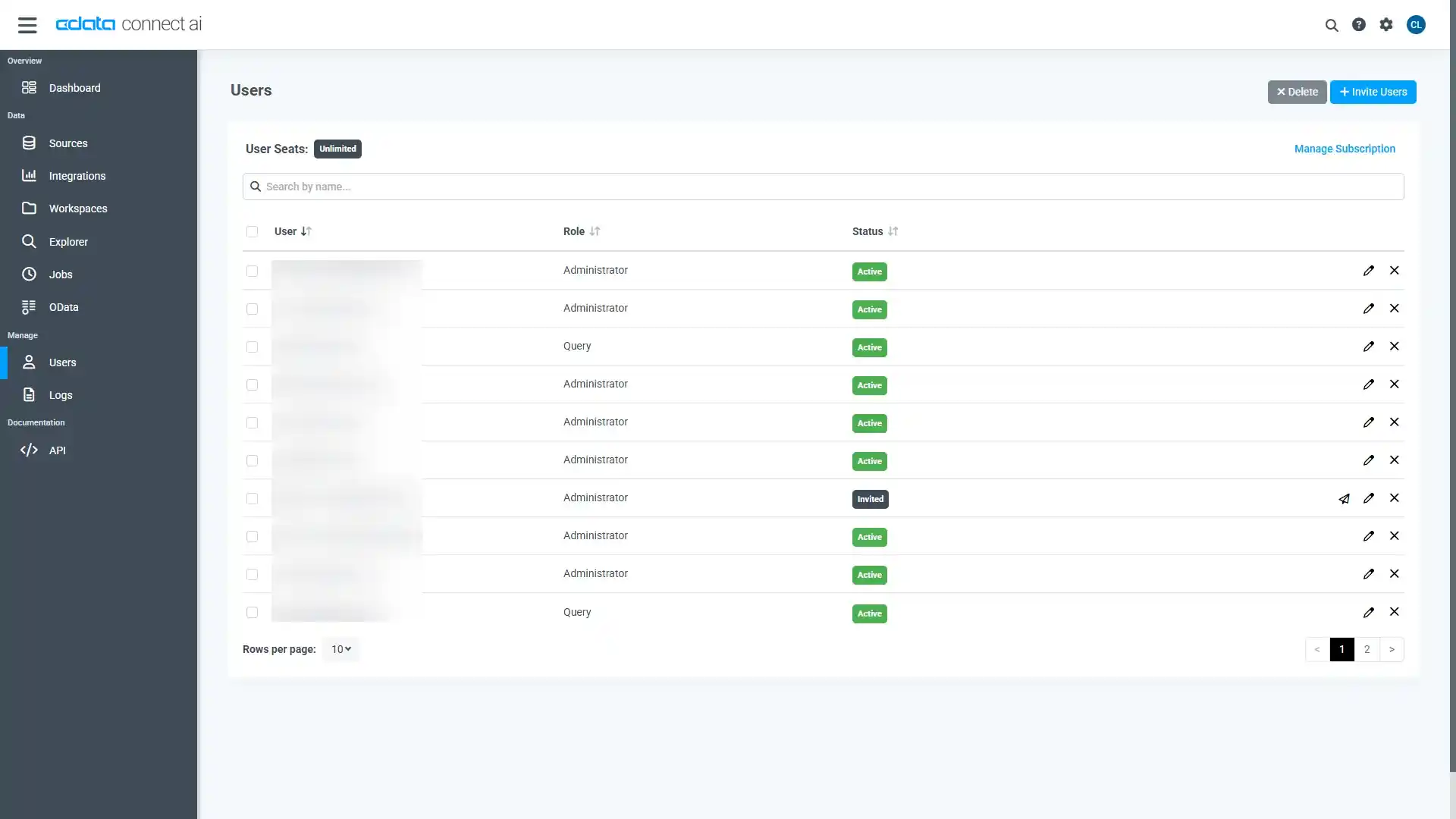

- 「Users」ページからユーザーを確認および編集できます。

パーソナルアクセストークン(PAT)の追加

OAuth 認証をサポートしていないサービス、アプリケーション、プラットフォーム、またはフレームワークから接続する場合は、認証に使用するパーソナルアクセストークン(PAT)を作成できます。きめ細かなアクセス管理を行うために、サービスごとに個別のPAT を作成するのがベストプラクティスです。

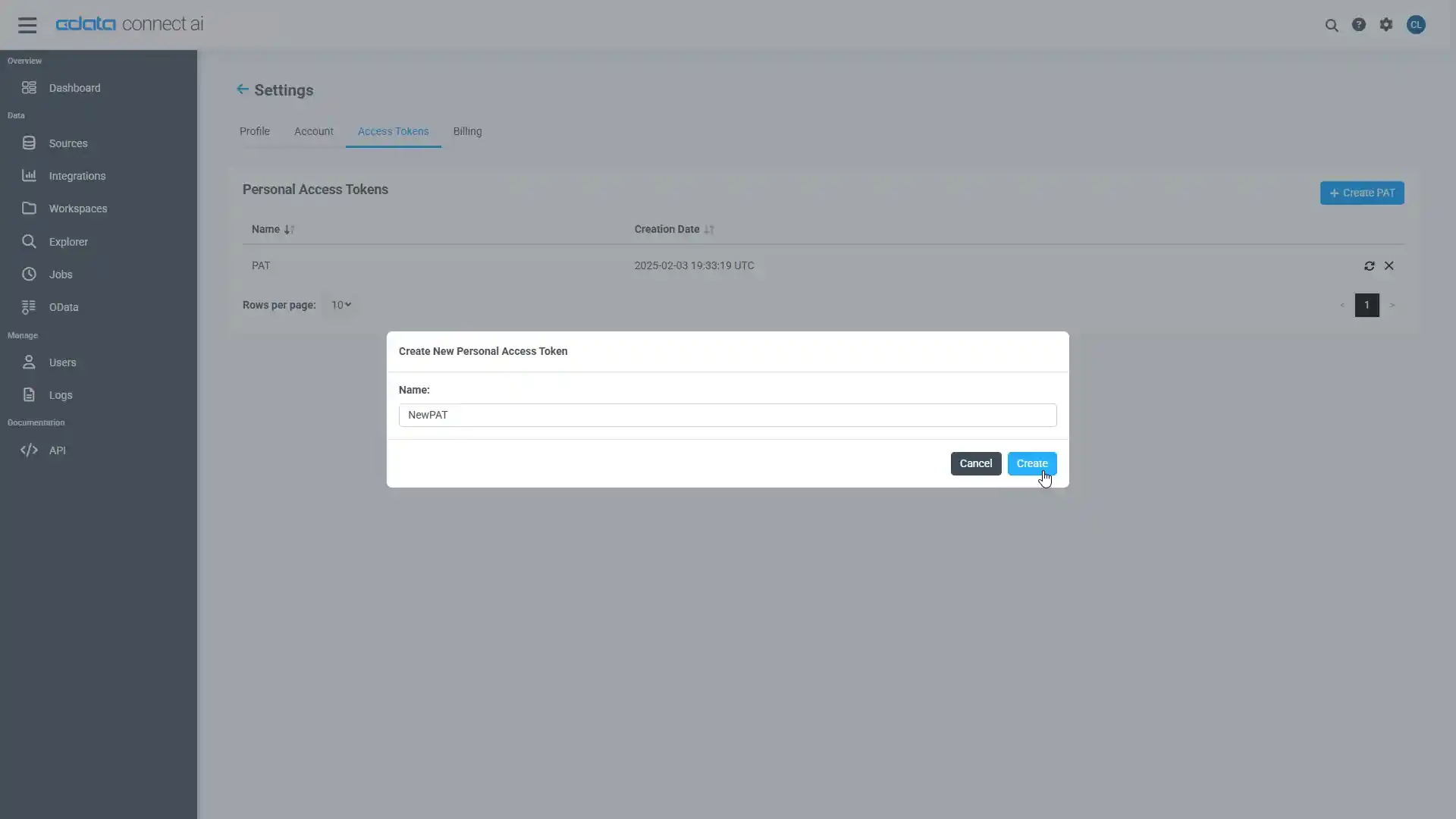

- Connect AI アプリの右上にあるユーザー名をクリックし、「User Profile」をクリックします。

- 「User Profile」ページで「Access Token」セクションにスクロールし、 Create PAT をクリックします。

- PAT の名前を入力して Create をクリックします。

- パーソナルアクセストークン(PAT)は作成時にしか表示されないため、必ずコピーして安全に保存してください。

Connect AI からAlloyDB に接続

CData Connect AI では、簡単なクリック操作ベースのインターフェースでデータソースに接続できます。

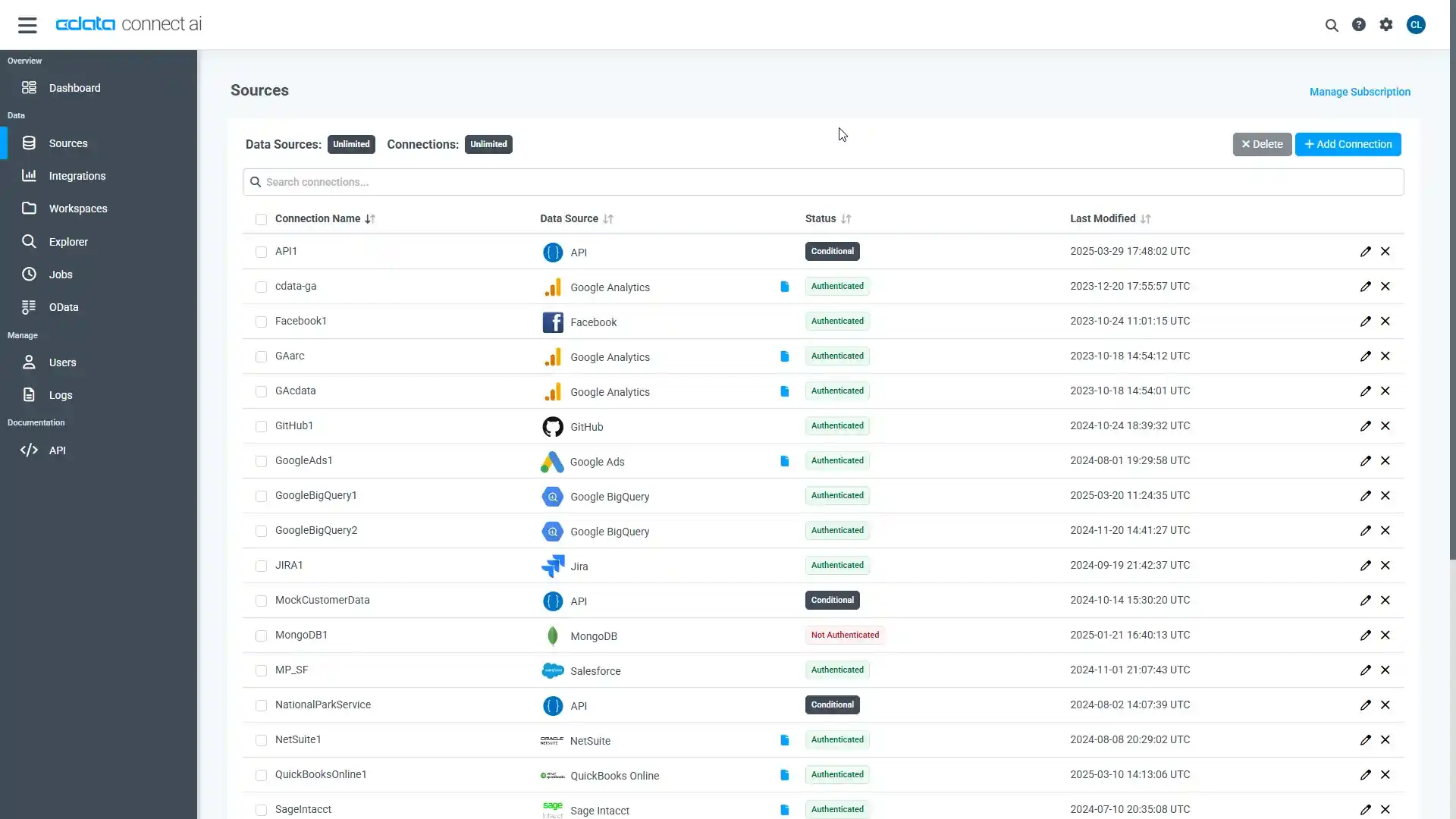

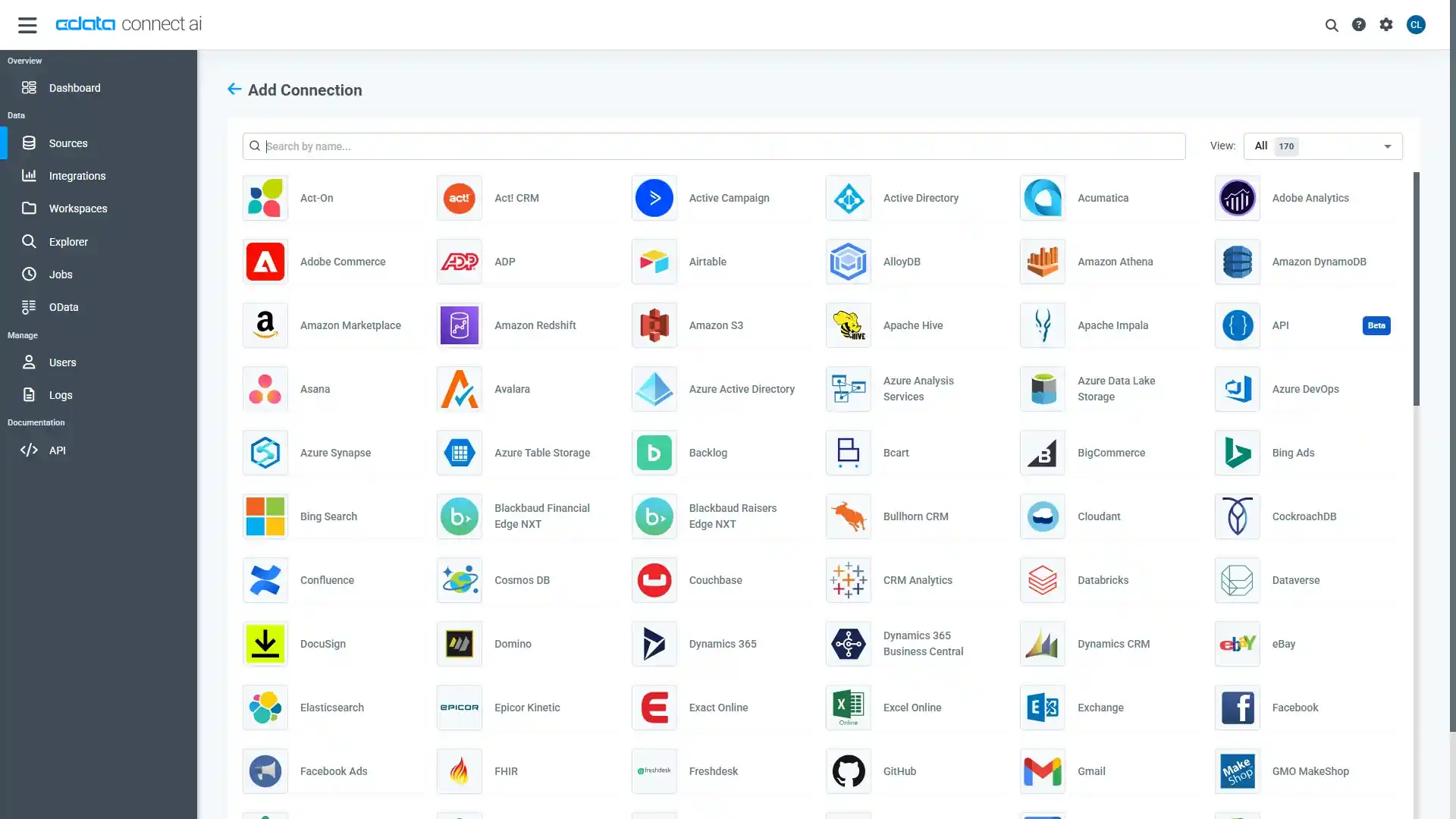

- Connect AI にログインし、 Add Connection をクリックします。

- 「Add Connection」パネルから「AlloyDB」を選択します。

-

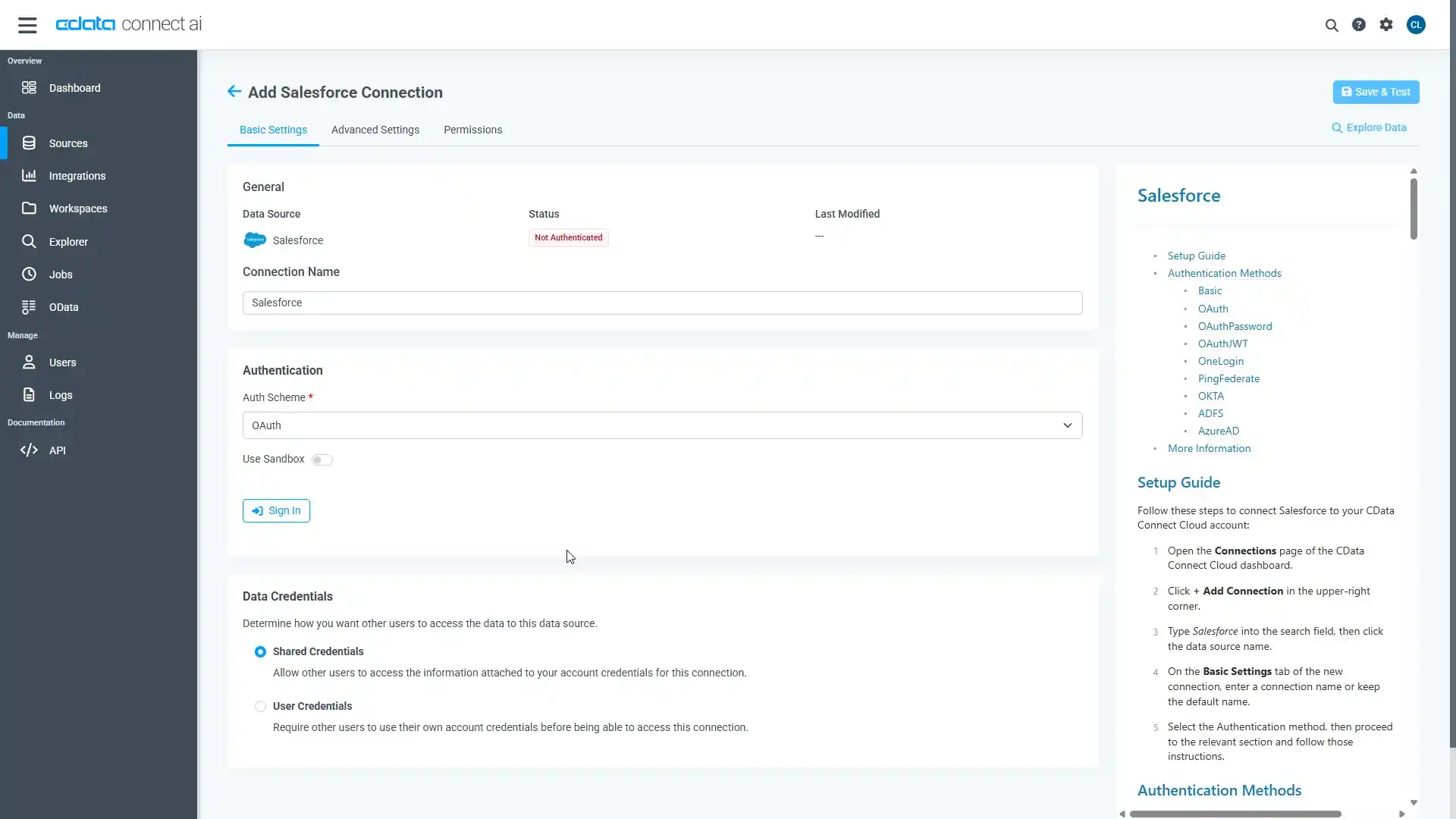

必要な認証プロパティを入力し、AlloyDB に接続します。

AlloyDB 接続プロパティの取得・設定方法

AlloyDB に接続するには、次の接続プロパティが必要です。

- Server:AlloyDB データベースをホスティングしているサーバーのホスト名またはIP アドレス。

- Port(オプション):AlloyDB データベースをホスティングしているサーバーのポート。このプロパティはデフォルトで5432に設定されます。

- User:AlloyDB サーバーに認証する際に使われるユーザー。

- Password:AlloyDB サーバーに認証する際に使われるパスワード。

- Database(オプション):AlloyDB サーバーに接続する場合のデータベース。設定されていない場合は、ユーザーのデフォルトデータベースが使用されます。

AlloyDB への認証

標準認証

標準認証(事前に提供されたユーザーとパスワードの組み合わせを使用)は、デフォルトの認証形式です。標準認証で接続する場合は、これ以上のアクションは必要ありません。

pg_hba.conf 認証スキーム

CData 製品がサポートしている他の認証方法では、AlloyDB サーバー上のpg_hba.conf ファイルで有効化する必要があります。

AlloyDB サーバーでの認証の設定については、こちらを参照してください。

MD5

pg_hba.conf ファイルのauth-method をmd5 に設定すると、MD5 パスワード検証を使用して認証できます。

SASL

CData 製品は、SASL(特にSCRAM-SHA-256)でパスワードを検証することで認証できます。

この認証方法を使用するには、pg_hba.conf ファイルのauth-method をscram-sha-256 に設定します。

Kerberos

Kerberos 認証は、CData 製品が接続を試行している際にAlloyDB サーバーで開始されます。この認証方法を有効化するには、AlloyDB サーバーでKerberos を設定します。AlloyDB サーバーでのKerberos 認証の設定を完了したら、CData 製品からKerberos 認証を行う方法については、ヘルプドキュメントの「Kerberos の使用」セクションを参照してください。

- Create & Test をクリックします。

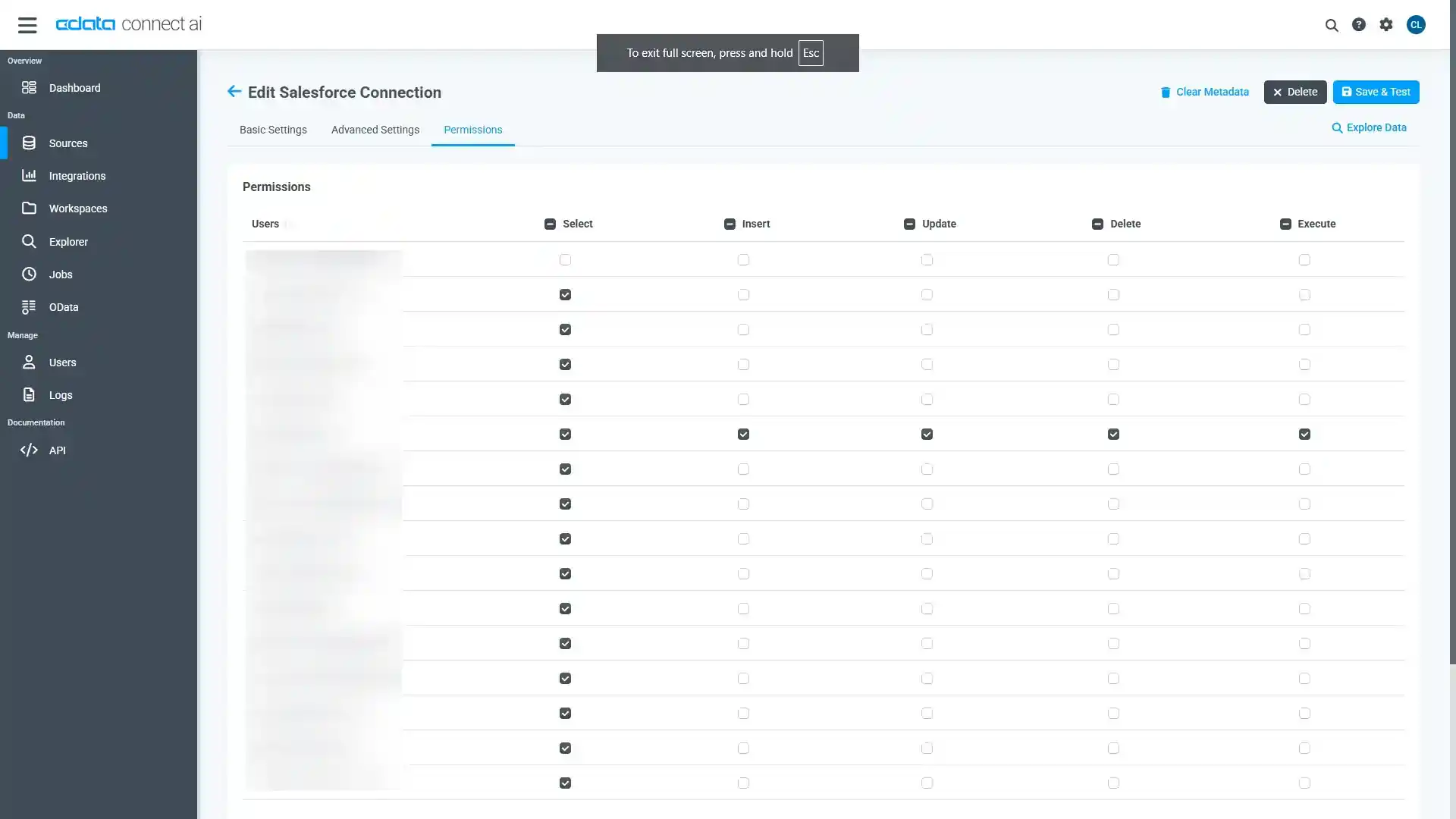

- 「Add AlloyDB Connection」ページの「Permissions」タブに移動し、ユーザーベースのアクセス許可を更新します。

Connect AI にAlloyDB OData エンドポイントを追加する

AlloyDB に接続したら、目的のテーブルのOData エンドポイントを作成します。

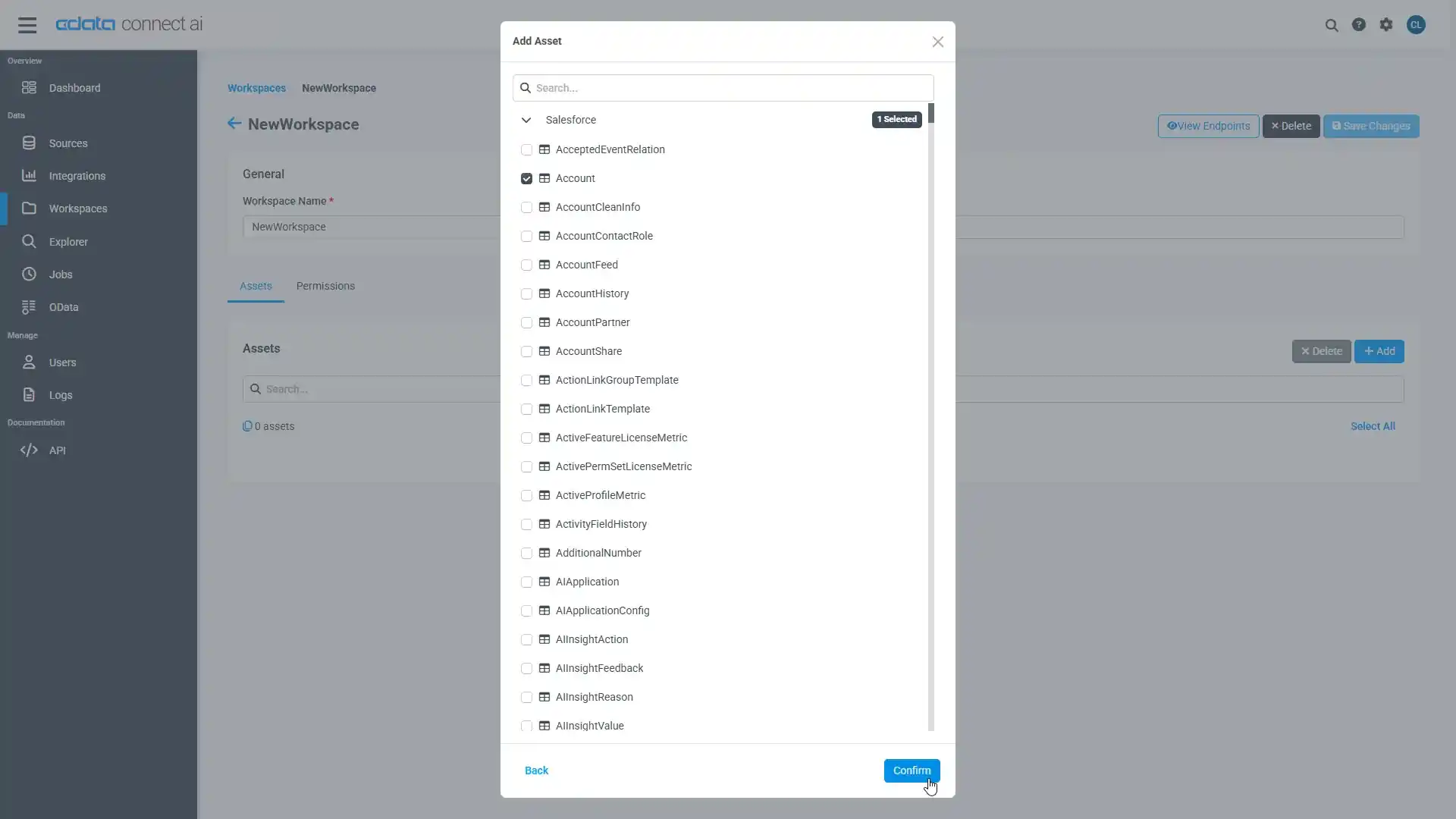

- OData ページに移動し、 Add をクリックして新しいOData エンドポイントを作成します。

- AlloyDB 接続(例:AlloyDB1)を選択し、Next をクリックします。

- 使用するテーブルを選択し、「Confirm」をクリックします。

コネクションとOData エンドポイントを設定したら、Azure Logic Apps からAlloyDB のデータに接続できます。

Logic App でAlloyDB にアクセス

Logic App でCData Connect AI を使用し、AlloyDB の周りにプロセスフローを作成できます。HTTP + Swagger アクションは、AlloyDB に対して実行する操作を定義するためのウィザードを提供します。以下のステップでは、Logic App でAlloyDB を取得する方法を説明しています。

テーブルにレコードの作成日を含むカラムがある場合は、以下のステップに従って新しいレコードのカラム値をチェックする関数を作成できます。それ以外の場合は、[Create a Logic App]セクションにスキップし、フィルタに一致するエンティティにメールを送信します。

新しいAlloyDB エンティティを確認

特定の新しいAlloyDB エンティティを見つけるために、インターバルの開始日時の値を取得する関数を作成できます。

- [Azure Portal]で、[New]->[Function App]->[Create]と進みます。

- 名前を入力し、サブスクリプション、リソースグループ、App Service プラン、そしてストレージアカウントを選択します。

- Function App を選択し、Webhook + API シナリオを選択します。

- 言語を選択します。この記事では、JavaScript を使用します。

- 以下のコードを追加し、JSON オブジェクトで前の時間を返します。

module.exports = function (context, data) { var d = new Date(); d.setHours(d.getHours()-1); // Response of the function to be used later. context.res = { body: { start: d } }; context.done(); };

トリガーにAlloyDB を追加

以下のステップに従って、フィルタに一致する結果をAlloyDB で検索するトリガーを作成します。上記の関数を作成した場合は、返されたインターバルの開始後に作成されたオブジェクトを検索できます。

- Azure Portal で[New]をクリックし、[Web + Mobile]セクションで[Logic App]を選択してリソースグループとApp Service プランを選択します。

- これで、Logic App Designer で使用可能なウィザードが使用できます。このウィザードには、Logic App の設定ブレードからアクセスできます。Blank Logic App templateを選択します。

- AlloyDB オブジェクトをポーリングするRecurrence アクションを追加します。この記事では、一時間ごとにポーリングします。タイムゾーンを選択します。デフォルトはUTC です。

- 関数アクションを追加します。[Add Action]ダイアログのメニューを展開し、リジョンにAzure 関数を表示するオプションを選択します。先に作成したFunction App を選択し、インターバル開始を返す関数を選択します。

- からの中括弧のペア({})を入力し、からのペイロードオブジェクトを関数に渡します。

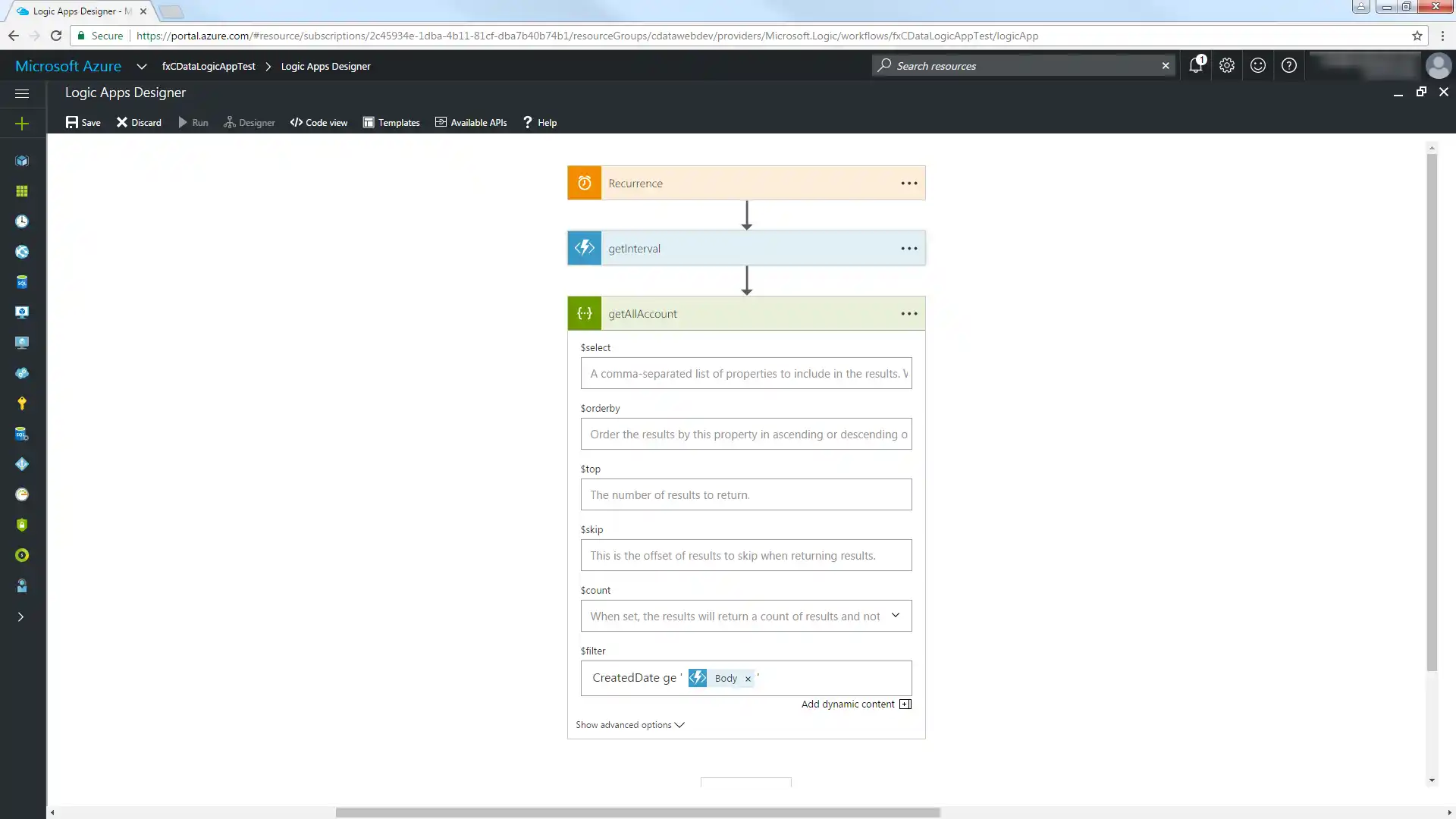

- HTTP + Swagger アクションを追加し、CData Connect AI のOData エンドポイントを入力します。

http://MySite:MyPort/api.rsc/@MyAuthtoken/$oas

- [Return Orders]操作を選択します。

各プロパティの説明を使用して、取得する列やフィルターなどの追加パラメータを指定します。以下はフィルタの一例です。

ShipCountry eq 'USA'

getInterval 関数から返された日時値を使用するには、Orders テーブルの日時列で[ge]演算子を使用し、ダイアログでBody パラメータを選択します。日時値を囲むには、クォーテーションを使用する必要があることに注意して下さい。

[Code View]に切り替え、$filter 式を変更してインターバルの開始を含むプロパティを抽出します。'@{body('MyFunc')['MyProp']' 構文を使用します。

"getAllAccount": { "inputs": { "method": "get", "queries": { "$filter":"CreatedDate ge '@{body('getInterval')['start']}'" }, "uri": "https://MySite:MyPort/api.rsc/@MyAuthtoken/Orders" }

これで、ワークフローのデータソースおよび宛先としてAlloyDB にアクセスできます。

新しレコードをメールで送信

以下のステップに従って、新しいOrders エンティティを含むレポートをメールで送信します。

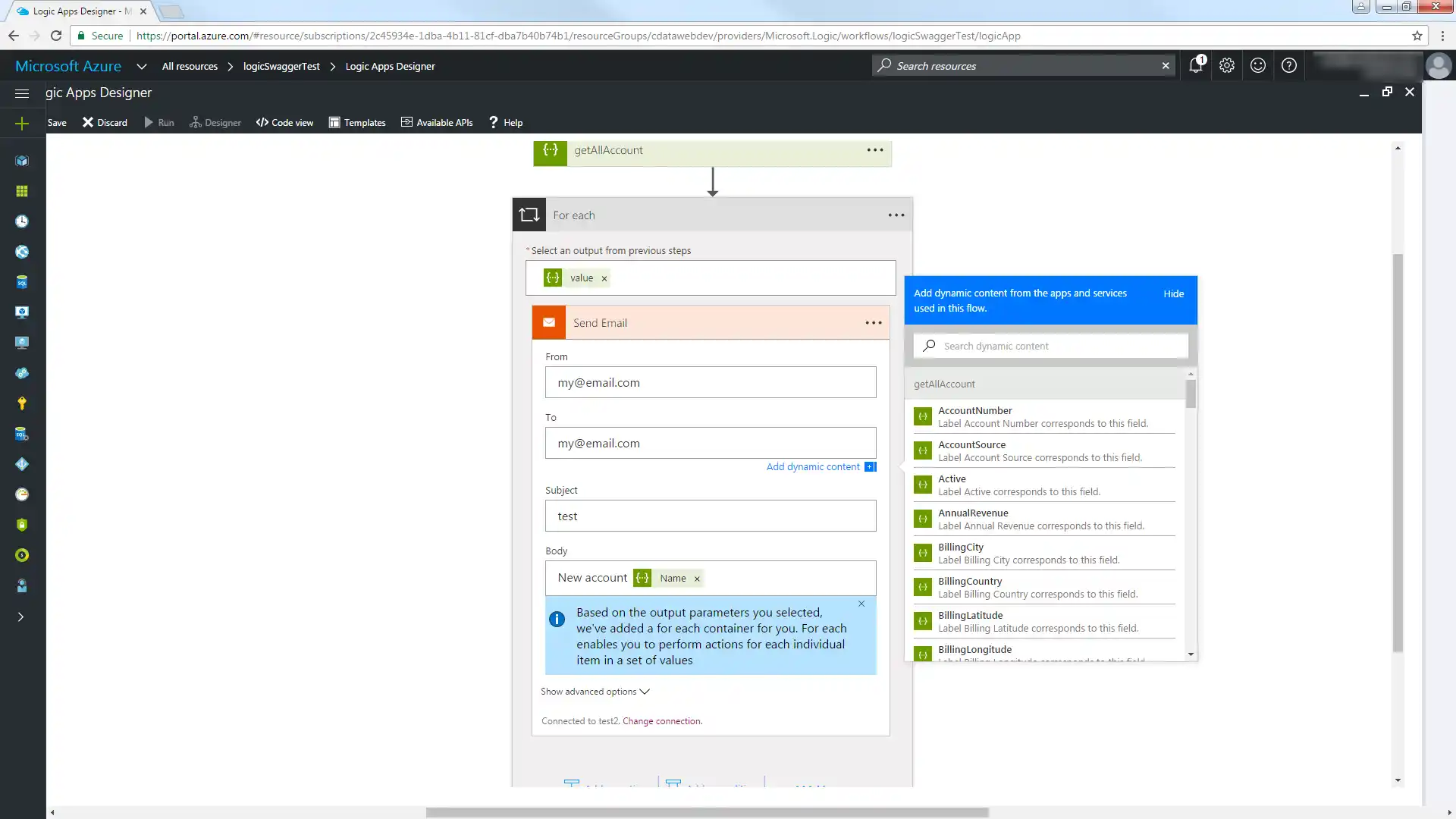

- [Logic Apps Designer]で[SMTP - Send Email]アクションを追加します。

- SMTP サーバーに必要な情報を構成します。

- From、To、Subject、Body を構成します。返されたAlloyDB 列からパラメータを追加できます。

[Save]をクリックし、[Run]をクリックして過去一時間に作成されたAlloyDB レコードに関する電子メール通知を送信します。

クラウドアプリケーションからAlloyDB のデータへのライブ接続

Azure Logic Apps からAlloyDB のリアルタイムデータに直接接続できるようになりました。これで、AlloyDB のデータを複製せずにより多くの接続とアプリを作成できます。

クラウドアプリケーションから直接100を超えるSaaS 、ビッグデータ、NoSQL ソースへのリアルタイムデータアクセスを取得するには、CData Connect AI を参照してください。